合計(jì) 10000 件の関連コンテンツが見(jiàn)つかりました

PHPアプリケーションでのSQL注入攻撃を防ぐ方法は�����?

記事の紹介:この記事では��、PHPアプリケーションでのSQL注入攻撃を防ぐ方法について詳しく説明しています����。 入力検証と安全なコーディングプラクティスによって補(bǔ)足された、パラメーター化されたクエリを一次防御として強(qiáng)調(diào)しています����。 この記事では�、有益なPHP LIBRについても説明しています

2025-03-10

コメント 0

490

PHP 8で入力をフィルタリングする方法

記事の紹介:この記事では、SQL注入やXSSなどの脆弱性の防止を強(qiáng)調(diào)して��、PHP 8の安全な入力フィルタリングを調(diào)査します���。 検証、消毒�、およびパラメーター化されたクエリをコアテクニックとして詳細(xì)に説明し����、多層アプローチINCORを提唱しています

2025-03-03

コメント 0

661

PHPでユーザー認(rèn)証と承認(rèn)を保護(hù)する方法は?

記事の紹介:この記事では��、PHPでのユーザー認(rèn)証と承認(rèn)の保護(hù)を詳述しています�。 堅(jiān)牢なパスワード処理、セキュア入力検証�����、HTTPS�、および安全なセッション管理を強(qiáng)調(diào)しています�����。 SQL注入、XSS�、Sessioなどの一般的な脆弱性を防止します

2025-03-10

コメント 0

307

PHP 8でデータベース接続セキュリティを作成する方法

記事の紹介:この記事では�、PHP 8データベース接続の保護(hù)を詳しく説明しています。 最も重要な脆弱性であるSQL注入を防ぐために����、パラメーター化されたクエリを強(qiáng)調(diào)しています����。 ベストプラクティスには�、堅(jiān)牢なライブラリ��、最小特権アクセス�����、入力消毒�、安全なCREが含まれます

2025-03-03

コメント 0

1068

一般的なWebの脆弱性に対してPHPアプリケーションを保護(hù)するにはどうすればよいですか?

記事の紹介:PHPアプリケーションのセキュリティは����、5つの重要な測(cè)定を通じて改善できます��。 1. PDOやMySQLIなどのSQL注入を防ぐために����、前処理ステートメントを使用します。 2. Filter_Varやhtmlspecialcharsなどのユーザー入力を確認(rèn)およびフィルタリングします�����。 3. CSRFトークン保護(hù)を?qū)g裝し����、フォームリクエストを確認(rèn)します。 4. ID再生や安全なCookieパラメーターを含む安全な管理セッション��。 5���。コンテンツセキュリティポリティやXフレームオプションなどのHTTPSとセットHTTPセキュリティヘッダーを���、アプリケーション保護(hù)機(jī)能を包括的に強(qiáng)化します。

2025-06-21

コメント 0

833

クイックヒント:PHPでデータをフィルタリングする方法

記事の紹介:キーポイント

アプリケーションでの外部入力を決して信用しないでください��。攻撃者がコードを注入するのを防ぐために�����、アプリケーションに含まれるデータをフィルタリングすることが重要です。

PHPでのデータフィルタリングの2つの主なタイプは����、検証とクリーニングです��。検証により���、外部入力が期待を満たすことが保証されますが�����、クリーニングは外部入力から違法または安全でない文字を除去します。

PHPは���、検証とクリーニングのためのさまざまなフィルターを提供します���。これらのフィルターは、filter_var()およびfilter_input()関數(shù)を使用して適用して、PHPアプリケーションをより安全で信頼性を高めることができます�����。

この記事では、フィルターアプリケーションに含まれるものが非常に重要である理由を検討します�����。特に���、PHPで外部データを検証およびクリーニングする方法について説明します

2025-02-08

コメント 0

926

phpMyAdminのパラメーターを使用してSQLステートメントを?qū)g行する方法

記事の紹介:phpMyAdminのパラメーターを使用したSQLステートメントの実行は��、次の3つの方法で実現(xiàn)できます��。1)SQL文字列をスプライシングするだけではありますが�����、SQL注入を防ぐ必要があります�。 2)PHPの前処理ステートメントを使用すると�����、非常に安全ですが��、PHPMyAdmin以外でコードを作成する必要があります���。 3)ユーザー定義の変數(shù)を使用すると�����、PHPMyAdminで直接動(dòng)作しますが��、変數(shù)セッションが終了した後も失敗します。

2025-05-19

コメント 0

239

PHPポストセキュリティの脆弱性

記事の紹介:PHPの投稿リクエストは����、セキュリティの問(wèn)題に注意を払う必要があります。重要なポイントには�、次のものが含まれます�����。1�。ユーザー入力を確認(rèn)して、注入攻撃を防止し����、前処理ステートメントを使用し�����、鋳造およびフィルタリング機(jī)能を使用します�。 2. 1回限りのトークンやHTTP_REFERERヘッダーのチェックなど、CSRF保護(hù)メカニズムを追加します�。 3.ファイルアップロード機(jī)能を厳密に制限し、MIMEタイプ����、拡張機(jī)能���、ファイルヘッダー情報(bào)を確認(rèn)し�����、スクリプトの実行を禁止します�����。 4. HTTPメソッドやソースを過(guò)度にしないでください。すべての機(jī)密操作を認(rèn)証および認(rèn)証します�����。これらの措置は�����、安全性を効果的に改善できます�����。

2025-07-02

コメント 0

814

PHP準(zhǔn)備されたステートメントとは何ですか

記事の紹介:PHPプリプロシングステートメントSQLロジックをデータから分離することにより、クエリを安全に実行します�。 1。ユーザー入力を直接埋め込む代わりに、プレースホルダー(�����?または:名前など)を使用します�����。 2�����。値をバインドしてから実行して、SQL注入を防ぐために入力が正しく逃げられていることを確認(rèn)します�。 3。同様のクエリを複數(shù)回実行するときにパフォーマンスを改善します����。 4.コードをより明確かつ維持しやすくする�。 5.一般的なエラーには、ユーザーの入力をSQLに直接スプライし�����、エラー処理を無(wú)視し、代表的な名前または列名をプレースホルダーに置き換えることが含まれます�。

2025-07-11

コメント 0

1017

PHPでRESTFUL APIを構(gòu)築する方法は��?

記事の紹介:PHPを使用するRESTFUL APIを構(gòu)築するための重要な手順は次のとおりです����。1���。クリアルーティング構(gòu)造を設(shè)計(jì)します�����。これは�����、URLとHTTPメソッドを解析するか、フレームワーク(スリム����、ルーメンなど)を使用して実裝できます。 2�����。JSONをデータ形式として使用し�、正しい応答ステータスコード(200�����、201����、400����、404�����、500など)を設(shè)定します���。 3.データの検証とセキュリティを強(qiáng)化し���、前処理ステートメントを使用してSQL注入を防止し、ID認(rèn)証メカニズム(JWTやApikeyなど)の追加を検討して����、インターフェイスが安全で信頼性が高いことを確認(rèn)します���。

2025-06-29

コメント 0

678

PHP Web開(kāi)発のMySQLチュートリアル

記事の紹介:MySQL Web開(kāi)発にPHPを使用するには����、最初にデータベースへの接続をマスターし、クエリとデータ操作を?qū)g行する必要があります���。 1. MySQLI拡張子を使用してデータベースに接続することをお?jiǎng)幛幛筏蓼埂?newmysqli()を介して接続を作成し��、成功しているかどうかを確認(rèn)します。 2�����。Query()メソッドを使用してSQLクエリを?qū)g行し��、fetch_assoc()を組み合わせて結(jié)果セットをトラバースし、SQL注入を防ぐために前処理ステートメントが使用されないように注意してください�����。 3.データを挿入または更新するときは、prepare()とbind_param()を使用してパラメーターをバインドして����、値の安全な送信を確保します�。 4.一般的なエラーには、接続障害�����、クエリの結(jié)果����、挿入競(jìng)合などが含まれます�。構(gòu)成、フィールド名��、制約制限�����、およびオープニングエラープロンプトをチェックすることで問(wèn)題をトラブルシューティングできます����。これらの基本をマスターします

2025-06-28

コメント 0

994

安全で保守可能なPHPコードを作成するためのベストプラクティスは何ですか?

記事の紹介:安全で維持しやすいPHPコードを書(shū)くには、構(gòu)造�、習(xí)慣����、セキュリティ認(rèn)識(shí)の3つの側(cè)面から始める必要があります��。 1.主流のフレームワーク(Laravel���、Symfonyなど)を使用し�����、PSR標(biāo)準(zhǔn)に従ってコードの一貫性と読みやすさを向上させます����。 2. SQL注入とXSS攻撃を防ぐために��、出力を厳密に検証し�����、出力をエスケープします���。 3.コード構(gòu)造を合理的に整理し���、ビジネスロジックとデータ操作を個(gè)別に整理し�、保守性を向上させます���。 4.エラー処理とロギングを統(tǒng)合し、生産環(huán)境でエラーディスプレイをオフにし�、情報(bào)の漏れを避けます。 5.機(jī)密情報(bào)を管理し����、ファイル許可を設(shè)定し��、HTTPSとセキュリティミドルウェアを有効にして�、アプリケーションセキュリティを完全に確保します。

2025-06-07

コメント 0

425

$ _POST SuperGlobalを使用して、投稿から送信されたフォームデータにアクセスするにはどうすればよいですか��?

記事の紹介:PHPの$ _POSTを介してフォームデータを取得するには�、フィールド名が一致し���、提出方法を確認(rèn)し、安全な処理に注意を払う必要があります。 $ _POST HyperGlobal変數(shù)を使用して���、フォームフィールドの名前屬性に基づいて対応する値を直接取得します���。 1. PHPコードのキー名が�、HTMLフォームの名前屬性と一致していることを確認(rèn)します���。 2���。$ _Server ['request_method']またはISSET関數(shù)を使用して�����、データが送信されたかどうかを判斷します�。 3. htmlspecialcharsやfilter_inputなどの関數(shù)を使用して、ユーザー入力をフィルタリングおよび検証してセキュリティリスクを防ぎます�����。 4��。チェックボックスなどの配列データの場(chǎng)合�����、HTMLフィールド名は趣味[]形式で書(shū)かれている必要があります。

2025-06-20

コメント 0

919

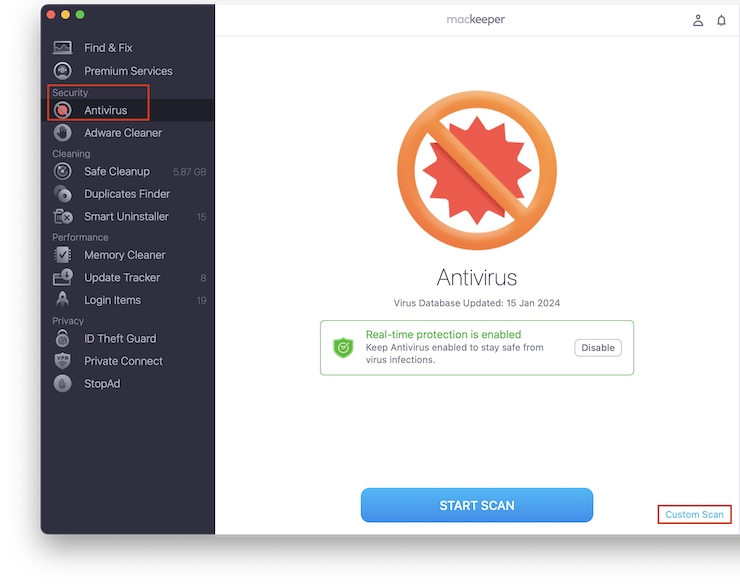

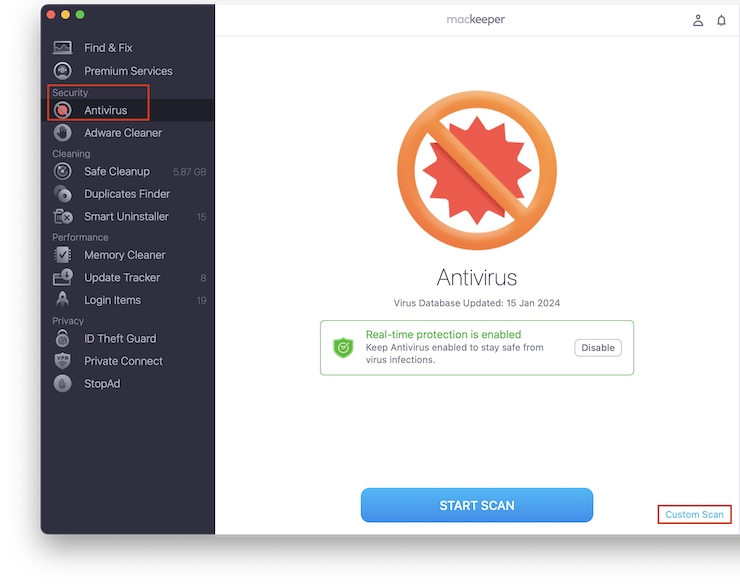

Macの電子メールからウイルスを入手できますか�����? [添付ファイルのマルウェア]

記事の紹介:Macコンピューターをヒットできますか? Macシステムが安全だとは思わないでください�!この記事では、Macコンピューターがメールでウイルスに感染する方法を明らかにし��、効果的な予防策を提供します。 MACシステムは通常��、Windowsシステムよりも安全ですが�、依然として脆弱性があり����、一部のハッカーはMacシステムで特別な攻撃を開(kāi)始します�����。

Macコンピューターでの電子メールを介してウイルスに感染する方法は?

メッセージ自體を開(kāi)くことは通常����、ウイルスに感染しませんが、添付ファイルを開(kāi)いたりリンクをクリックしたりするなど�、メッセージと対話すると�、ウイルスの侵入につながる可能性があります。

1��。添付ファイルウイルスをメールします

悪意のある送信者は����、ユーザーがそれを開(kāi)くように誘導(dǎo)するために��、鍛造請(qǐng)求書(shū)����、パッケージ配達(dá)の注文����、幼少期の寫(xiě)真などの法的文書(shū)としてウイルスを偽裝する場(chǎng)合があります����。ファイル名とその拡張子を再確認(rèn)してください。

危険な電子メールの添付ファイルの種類は次のとおりです��。

2025-03-06

コメント 0

813

PHPを使用してデータベースに安全に接続するにはどうすればよいですか�?

記事の紹介:PHPのデータベースに安全に接続するには、いくつかの重要な手順が必要です��。まず���、PDOを使用して���、前処理ステートメントを使用したSQL注入を防ぎ���、SQLロジックがデータから分離されていることを確認(rèn)します。次に��、非WEBルートディレクトリにデータベースの資格情報(bào)を保存するか����、.ENVファイルを介して環(huán)境変數(shù)管理を使用し、バージョンコントロールへの提出を回避します���。第三に��、SSL暗號(hào)化されたデータベース接続を有効にして��、最新の証明書(shū)が保持されていることを確認(rèn)します��。最後に�����、ユーザーに詳細(xì)なコンテンツを表示する代わりに��、エラー情報(bào)を適切に処理し�����、內(nèi)部的にエラーを記録し����、機(jī)密情報(bào)の漏れを回避します。上記の測(cè)定では�����、データベース接続のセキュリティを共同で保証します�����。

2025-07-13

コメント 0

712

PHPはファイルシステム操作をどのように処理し�����、セキュリティ上の考慮事項(xiàng)は何ですか���?

記事の紹介:PHPは組み込み機(jī)能を介してファイルシステム操作を処理しますが、セキュリティリスクに注意する必要があります����。一般的な関數(shù)には、FOPEN()���、FILE_GET_CONTENTS()����、UNLINK()などが含まれます。これらは����、ファイルの読み取り、書(shū)き込み��、削除��、チェックに使用されます����。パストラバーサル攻撃を防ぐために、操作中にユーザーの入力を検証する必要があります���。ディレクトリへのスクリプトアクセスは����、open_basedirを介して制限される必要があります�。機(jī)密ファイルが読み取りおよび書(shū)き込まれないようにするために、合理的な権限を設(shè)定する必要があります。ファイルのアップロード時(shí)のタイプの検証と名前変更����。バッファーの読み取り値と一時(shí)的なファイルの定期的なクリーニングを使用するには、パフォーマンスをお?jiǎng)幛幛筏蓼?���。以下のベストプラクティスは、安全性と効率を向上させることができます?/p>

2025-06-19

コメント 0

656

PHP制御構(gòu)造:if/else

記事の紹介:PHPでの條件付き判斷のために/elseコントロール構(gòu)造を使用する場(chǎng)合����、次のポイントに従う必要があります。1��。條件に応じて異なるコードブロックを?qū)g行する必要がある場(chǎng)合�����、if/elseを使用する必要があります�����。 2�����。條件が真の場(chǎng)合の分岐の場(chǎng)合は実行するには�、elseまたはfalseの場(chǎng)合はelseifを入力します。 3.多條件の判斷の場(chǎng)合�、Elseifは論理的な順序で配置する必要があり、範(fàn)囲を正面の前に配置する必要があります����。 4.深い巣を避けてください。3つの層の上のスイッチまたは再構(gòu)築を検討することをお?jiǎng)幛幛筏蓼埂?5.常にCurly Braces {}を使用して��、読みやすさを向上させます��。 6.タイプの誤判斷を防ぐために�����、ブール変換の問(wèn)題に注意してください�。 7.三元演算子を使用して、単純な條件でコードを簡(jiǎn)素化します��。 8�����。冗長(zhǎng)性を減らすために����、判斷をマージして繰り返します���。 9.完全なロジックを確保するための境界値をテストします。これらのテクニックを習(xí)得すると��、コードの品質(zhì)と安定性が向上するのに役立ちます�����。

2025-07-18

コメント 0

744

デイブ?ザ?ダイバー: タカアシガニの捕まえ方

記事の紹介:Dave The Diver には��、捕まえるのが難しい生き物がいくつかいます��。あるいは���、生きたまま捕まえるということです。タカアシガニもまさにその種のひとつで�、これらの甲殻類を陸に戻す唯一の方法は、容赦なく叩き潰すことだと思われますw

2025-01-10

コメント 0

818

面接質(zhì)問(wèn) CLI を使用してプロのように面接の準(zhǔn)備をする

記事の紹介:面接質(zhì)問(wèn) CLI を使用してプロのように面接の準(zhǔn)備をする

面接質(zhì)問(wèn) CLI とは何ですか?

インタビューの質(zhì)問(wèn) CLI は���、インタビューを強(qiáng)化したい JavaScript 學(xué)習(xí)者および開(kāi)発者向けに設(shè)計(jì)されたコマンドライン ツールです���。

2025-01-10

コメント 0

1444