Quelles sont les politiques de sécurité de PHP sur CentOS

Apr 14, 2025 pm 02:33 PMExplication détaillée de la politique de sécurité PHP du serveur CentOS: construire un système de protection solide

Cet article explorera en profondeur la fa?on de créer un environnement de fonctionnement PHP sécurisé sur le système CENTOS, couvrant plusieurs aspects tels que le niveau du système, la configuration PHP, la gestion de l'autorisation, le chiffrement HTTPS et la surveillance de la sécurité, pour vous aider à réduire efficacement le risque d'attaques de serveurs. La sécurité du serveur est un processus d'amélioration continue qui nécessite un examen régulier et des mises à jour des politiques de sécurité.

1. Cornerstone de sécurité du système

- Mise à jour du système: gardez la dernière version du système CENTOS et de tous les packages logiciels, installez des correctifs de sécurité en temps opportun et branchez des vulnérabilités connues.

- Protection du pare-feu: utilisez Firewalld pour contr?ler finement l'accès au réseau du serveur et ouvrir uniquement les ports nécessaires (tels que le port 80 pour HTTP et le port 443 pour HTTPS).

- Renforcement du port SSH: Modifiez le port par défaut SSH (22) à plus de 10000 pour réduire la probabilité d'être forcé par brutation.

- Les autorisations utilisateur sont rationalisées: supprimez les utilisateurs et groupes du système inutiles pour réduire les risques de sécurité potentiels.

- Contr?le de l'autorisation des fichiers: Suivez strictement le principe des autorisations minimales, définissez raisonnablement les droits d'accès des fichiers et répertoires pour empêcher la fuite d'informations sensibles.

2. Optimisation de la configuration de la sécurité PHP

- Désactiver les modules redondants: supprimer ou renommer les extensions de PHP inutiles pour réduire la surface d'attaque.

- Calculation d'informations: modifiez le fichier php.ini, désactivez la directive

expose_phpet empêchez les informations de la version PHP de fuir. - Renforcement de la sécurité Apache: masquer les informations de la version Apache, interdire la traversée du répertoire, l'indexation du répertoire close, etc., et améliorer la sécurité du serveur Web.

- Pratique de codage sécurisé: adoptez des spécifications de codage sécurisées pour prévenir efficacement les vulnérabilités communes telles que l'injection SQL, les attaques de scripts inter-sites (XSS) et la contrefa?on de demande de site transversal (CSRF). Par exemple, en utilisant des instructions précompilées pour empêcher l'injection SQL, filtrant et valider strictement l'entrée utilisateur.

- Mode s?r (activé avec prudence): activer le mode s?r dans php.ini (non recommandé pour les environnements de production), limitant certaines caractéristiques des scripts PHP.

- Restrictions d'accès au répertoire: Grace à la directive

php_admin_value open_basedird'Apache, les scripts PHP ne peuvent accéder qu'aux répertoires spécifiés pour empêcher les scripts malveillants d'accéder à des fichiers sensibles.

3. Gestion de l'autorisation et contr?le d'accès

- Contr?le d'accès basé sur les r?les (RBAC): utilise la base de données pour stocker les r?les et les autorisations, et contr?ler dynamiquement les autorisations d'accès en fonction des r?les utilisateur dans le code.

- Liste de contr?le d'accès (ACL): Maintenez la liste de contr?le d'accès et gérez les droits d'accès de chaque utilisateur à chaque ressource de manière raffinée.

- Mécanisme middleware: utilisez le middleware pour effectuer une vérification de l'autorisation dans le cadre PHP pour simplifier la logique de gestion de l'autorisation.

4. Communication cryptée HTTPS

- Activer SSL / TLS: Configurer les certificats SSL pour le site Web, activer le protocole HTTPS pour crypter la communication entre le client et le serveur et protéger la sécurité des données utilisateur.

5. Sauvegarde des données et reprise après sinistre

- Sauvegarde régulière: sauvegarde régulière des données du site Web PHP pour assurer la sécurité des données et faciliter la reprise après sinistre.

6. Surveillance de la sécurité et détection d'intrusion

- Surveillance en temps réel: configurez la surveillance du système et du serveur Web pour détecter les activités anormales et les attaques potentielles en temps opportun.

- Outil de détection d'intrusion: utilisez des outils tels que Fail2Ban pour détecter et bloquer automatiquement les tentatives d'accès malveillantes.

Grace à l'application complète des mesures ci-dessus, la sécurité des applications PHP sur les serveurs CentOS peut être considérablement améliorée et un environnement d'exploitation plus fiable et sécurisé peut être construit. N'oubliez pas que la sécurité est un processus continu qui nécessite un apprentissage constant et une adaptation aux nouvelles menaces de sécurité.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

échangez les visages dans n'importe quelle vidéo sans effort grace à notre outil d'échange de visage AI entièrement gratuit?!

Article chaud

Outils chauds

Bloc-notes++7.3.1

éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment télécharger le lien de téléchargement de l'application Binance Application Binance Exchange pour obtenir

Aug 04, 2025 pm 11:21 PM

Comment télécharger le lien de téléchargement de l'application Binance Application Binance Exchange pour obtenir

Aug 04, 2025 pm 11:21 PM

En tant que plate-forme de trading d'actifs numériques à la tête de Blockchain internationalement, Binance offre aux utilisateurs une expérience de trading s?re et pratique. Son application officielle intègre plusieurs fonctions de base telles que la visualisation du marché, la gestion des actifs, le trading de devises et le trading de devises fiduciaires.

Binance Application officielle Télécharger le dernier lien Binance Exchange App Portal d'installation

Aug 04, 2025 pm 11:24 PM

Binance Application officielle Télécharger le dernier lien Binance Exchange App Portal d'installation

Aug 04, 2025 pm 11:24 PM

Binance est une plate-forme de trading d'actifs numériques de renommée mondiale, offrant aux utilisateurs des services de trading de crypto-monnaie sécurisés, stables et riches. Son application est simple à concevoir et puissant, prenant en charge une variété de types de transactions et d'outils de gestion des actifs.

OUYI Exchange App Version Android V6.132.0 OUYI Application Site Web Office Téléchargement et Guide d'installation 2025

Aug 04, 2025 pm 11:18 PM

OUYI Exchange App Version Android V6.132.0 OUYI Application Site Web Office Téléchargement et Guide d'installation 2025

Aug 04, 2025 pm 11:18 PM

OKX est une plate-forme complète de services d'actifs numériques de renommée mondiale, offrant aux utilisateurs des produits et services diversifiés, notamment le spot, les contrats, les options, etc. Avec son expérience de fonctionnement fluide et son intégration de fonctions puissantes, son application officielle est devenue un outil commun pour de nombreux utilisateurs d'actifs numériques.

Binance Application officielle Dernier site officiel Entrance Binance Exchange App Adresse de téléchargement

Aug 04, 2025 pm 11:27 PM

Binance Application officielle Dernier site officiel Entrance Binance Exchange App Adresse de téléchargement

Aug 04, 2025 pm 11:27 PM

Binance est l'une des plates-formes de trading d'actifs numériques bien connues au monde, offrant aux utilisateurs des services de trading de crypto-monnaie s?rs, stables et pratiques. Grace à l'application Binance, vous pouvez afficher les conditions du marché, acheter, vendre et la gestion des actifs à tout moment, n'importe où.

Solana (Sol Coin) Prévisions de prix: 2025-2030 et Future Outlook

Aug 06, 2025 pm 08:42 PM

Solana (Sol Coin) Prévisions de prix: 2025-2030 et Future Outlook

Aug 06, 2025 pm 08:42 PM

Table des matières L'historique des prix de Solana et les données importantes du marché Données importantes dans le tableau des prix Solana: 2025 Prévisions de prix Solana: Optimiste 2026 Prévisions de prix Solana: Maintenir la tendance 2026 Prévisions de prix Solana: 2030 Solana Prévisions de prix à long terme: Top Blockchain? Qu'est-ce qui affecte les prévisions des prix du soleil? évolutivité et Solana: Avantages compétitifs devriez-vous investir dans Solana dans les prochaines années? Conclusion: Prospects des prix de Solana Conclusion: Solana a son excellente évolutivité, ses faibles co?ts de transaction et sa grande efficacité

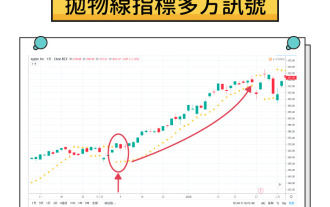

Qu'est-ce qu'un indicateur SAR parabolique? Comment fonctionne l'indicateur SAR? Introduction complète aux indicateurs SAR

Aug 06, 2025 pm 08:12 PM

Qu'est-ce qu'un indicateur SAR parabolique? Comment fonctionne l'indicateur SAR? Introduction complète aux indicateurs SAR

Aug 06, 2025 pm 08:12 PM

Le contenu comprend le mécanisme de la SAR parabole Le principe de travail de la méthode de calcul du SAR parabole et la représentation visuelle du facteur d'accélération sur les cartes commerciales application de la parabole SAR sur les marchés des crypto-monnaies1. Identifiez l'inversion de tendance potentielle 2. Déterminez les meilleurs points d'entrée et de sortie3. Définir l'étude de cas de l'ordre des pertes d'arrêt dynamique: Scénario de trading d'ETH hypothétique SALS SALS SAR SAR Parabole et interprétation basée sur l'exécution du trading SAR parabole combinant Parabola SAR avec d'autres indicateurs1. Utilisez des moyennes mobiles pour confirmer la tendance 2. Indicateur de résistance relative (RSI) pour l'analyse de la momentum3. Bollinger Bands for Volatility Analysis Avantages de Parabola SAR et Limitations Avantages de Parabola SAR

Blockchain Browser: Un outil incontournable pour interroger les informations de transaction de monnaie numérique

Aug 06, 2025 pm 11:27 PM

Blockchain Browser: Un outil incontournable pour interroger les informations de transaction de monnaie numérique

Aug 06, 2025 pm 11:27 PM

Le navigateur Blockchain est un outil nécessaire pour interroger les informations de transaction de monnaie numérique. Il fournit une interface visuelle pour les données de blockchain, afin que les utilisateurs puissent interroger le hachage de transaction, la hauteur de blocage, le solde d'adresse et d'autres informations; Son principe de travail comprend la synchronisation des données, l'analyse, l'indexation et l'affichage de l'interface utilisateur; Les fonctions principales couvrent les détails de la transaction de requête, les informations de bloc, le solde d'adresse, les données de jetons et l'état du réseau; Lorsque vous l'utilisez, vous devez obtenir TXID et sélectionner le navigateur blockchain correspondant tel que Etherscan ou Blockchain.com pour rechercher; Interroger les informations de l'adresse pour afficher l'historique du solde et des transactions en entrant l'adresse; Les navigateurs grand public incluent Bitcoin's Blockchain.com, Ethereum's Etherscan.io, B

BIAN BINANCE OFFICIEL SITEINT INSCRIPTION PORTAL BINANCE BINANCE DéTERNE 2025 Adresse

Aug 04, 2025 pm 11:09 PM

BIAN BINANCE OFFICIEL SITEINT INSCRIPTION PORTAL BINANCE BINANCE DéTERNE 2025 Adresse

Aug 04, 2025 pm 11:09 PM

Cet article vous fournit le portail d'inscription et de connexion pour le dernier site officiel de Binance, et joint un guide de procédure d'exploitation détaillé. Avec ce guide, vous pouvez compléter facilement et en toute sécurité la création de compte et la connexion quotidienne, et commencer votre parcours de trading d'actifs numériques en douceur.