Datenbank

Datenbank

MySQL-Tutorial

MySQL-Tutorial

Der Befehl zum Erstellen einer Datentabelle in MySQL ist das Format zur Erstellung von Standardtabellenerstellungen

Der Befehl zum Erstellen einer Datentabelle in MySQL ist das Format zur Erstellung von Standardtabellenerstellungen

Der Befehl zum Erstellen einer Datentabelle in MySQL ist das Format zur Erstellung von Standardtabellenerstellungen

May 28, 2025 pm 06:36 PMDer Standardbefehl zum Erstellen einer Datentabelle in MySQL erstellt Tabelle. 1. Der Tabellenname sollte pr?zise sein und Kleinbuchstaben und Unterstriche verwenden. 2. Geben Sie beim Definieren einer Spalte den Datentyp und die Einschr?nkungen an, wie z. B. int, varchar, Prim?rschlüssel usw.. 4. Betrachten Sie die Leistungsoptimierung und Skalierbarkeit, verwenden Sie die Indizes vernünftig und w?hlen Sie geeignete Zeichens?tze und Kollationsregeln aus.

Der Standardbefehl zum Erstellen einer Datentabelle in MySQL CREATE TABLE . Beginnen wir mit dieser Frage und tauchen Sie dann in die Erstellung von Datentabellen in MySQL sowie einige Erfahrungen und Best Practices in realen Anwendungen ein.

In MySQL lautet das Standardformat zum Erstellen von Datentabellen wie folgt:

Table table erstellen (

Spalte1 -Datentypenbeschr?nkungen,

Spalte2 Datentypenbeschr?nkungen,

Spalte3 Datentypenbeschr?nkungen,

....

);Dieses Format sieht einfach aus, aber es gibt viele Details, die im tats?chlichen Betrieb berücksichtigt werden müssen. Sprechen wir im Detail über diesen Prozess sowie über einige der Erfahrungen, die ich in tats?chlichen Projekten gesammelt habe.

Zuerst müssen wir die Tabelle benennen. Die Tabellennamen sollten pr?zise und klar sein, und W?rter werden normalerweise unter Verwendung von Kleinbuchstaben und Unterstrichen aufgeteilt, um Probleme in verschiedenen Betriebssystemen und Datenbankverwaltungstools zu vermeiden. Ich benutze gerne Namen wie users , products , nicht UserTable oder PRODUCTS .

Als n?chstes definieren Sie die Spalte. Jede Spalte muss einen Datentyp angeben, z. B. INT , VARCHAR , DATETIME usw. Hier finden Sie einen Tipp: Wenn Sie sich nicht über die L?nge eines bestimmten Feldes sicher sind, k?nnen Sie zuerst eine gr??ere L?nge wie VARCHAR(255) festlegen und sie dann sp?ter entsprechend den tats?chlichen Daten anpassen. MySQL optimiert den Speicherplatz basierend auf den tats?chlichen gespeicherten Daten, aber das Festlegen einer gr??eren L?nge am Anfang kann eine h?ufige ?nderung der Tabellenstruktur vermeiden.

Bei der Definition von Spalten sollten Sie auch überlegen, ob Sie einige Einschr?nkungen festlegen müssen, z. B. PRIMARY KEY , UNIQUE , NOT NULL usw. Diese Einschr?nkungen k?nnen uns helfen, die Datenintegrit?t und -konsistenz beizubehalten. Zum Beispiel m?chte ich das email -Feld in der Benutzertabelle auf UNIQUE einstellen, damit die E -Mail -Adresse jedes Benutzers eindeutig ist.

Tabellenbenutzer erstellen (Benutzer

ID int auto_increment Prim?rschlüssel,

Benutzername Varchar (50) Nicht null,

E -Mail Varchar (255) Einzigartige Nicht -NULL,

erstellte_at datetime default current_timestamp

); Der obige Code zeigt eine einfache Anweisung für die Erstellung von Benutzertabellen. Beachten Sie, dass ich AUTO_INCREMENT verwendet habe, um id automatisch zu erh?hen, was vermeiden kann, den Wert des Prim?rschlüssels manuell aufrechtzuerhalten. DEFAULT CURRENT_TIMESTAMP l?sst created_at automatisch die aktuelle Zeit einfüllen, was in vielen Szenarien sehr nützlich ist.

In tats?chlichen Projekten müssen einige Leistungsoptimierungen und Best Practices beim Erstellen von Datentabellen berücksichtigt werden. Beispielsweise kann die Verwendung von Indizes vernünftigerweise die Abfrageeffizienz erheblich verbessern. Ich schlage jedoch vor, Indizes hinzuzufügen, wenn das tats?chliche Datenvolumen gro? ist, da die Indizes den Aufwand der Einfügung und Aktualisierung erh?hen. Darüber hinaus sollte das Design der Tabelle zukünftige Skalierbarkeit berücksichtigen und versuchen, eine h?ufige ?nderung der Tabellenstruktur zu vermeiden.

Ein weiterer Punkt, der leicht zu ignorieren ist, sind Zeichens?tze und Sortierregeln. Beim Erstellen einer Tabelle k?nnen Sie die Zeichensatz- und Zusammenstellungsregeln angeben, z. B.:

Tischbeitr?ge erstellen (

ID int auto_increment Prim?rschlüssel,

Titel varchar (255) nicht null,

Inhaltstext nicht null

) Charset = utf8mb4 colate = utf8mb4_unicode_ci;Dies stellt sicher, dass die Tabelle Sonderzeichen wie Emoji unterstützt und bei der Sortierung von Fall unempfindlich ist.

Im tats?chlichen Betrieb habe ich auch auf einige h?ufige Fehler gesto?en. Wenn Sie beispielsweise vergessen, NOT NULL festzulegen, führt zu unvollst?ndigen Daten. oder nicht berücksichtige Daten bei der ?nderung der Tabellenstruktur, was zum ?nderungsfehler führt. Diese Probleme k?nnen durch sorgf?ltige Planung und Prüfung vermieden werden.

Kurz gesagt, obwohl die Standardbefehle zum Erstellen von Datentabellen in MySQL einfach sind, müssen im tats?chlichen Betrieb viele Details und Best Practices berücksichtigt werden. Durch rationales Entwerfen der Tabellenstruktur, die Verwendung von Einschr?nkungen und Indizierung sowie die Berücksichtigung der Leistungsoptimierung k?nnen wir effiziente und leicht zu machende Datentabellen erstellen.

Das obige ist der detaillierte Inhalt vonDer Befehl zum Erstellen einer Datentabelle in MySQL ist das Format zur Erstellung von Standardtabellenerstellungen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Hei?e KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Mastering Flow Control innerhalb von Foreach mit Pause, Fortsetzung und Goto

Aug 06, 2025 pm 02:14 PM

Mastering Flow Control innerhalb von Foreach mit Pause, Fortsetzung und Goto

Aug 06, 2025 pm 02:14 PM

Breakexitstheloopmed sofort nach der Findingingatarget, idealforstoppingTheFirstmatch.2.ContinueskipTheCrourrentiteration, nützlichFilteringitemsliketemporaryFiles

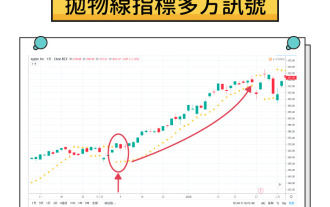

Was ist ein parabolischer SAR -Indikator? Wie funktioniert SAR -Indikator? Umfassende Einführung in SAR -Indikatoren

Aug 06, 2025 pm 08:12 PM

Was ist ein parabolischer SAR -Indikator? Wie funktioniert SAR -Indikator? Umfassende Einführung in SAR -Indikatoren

Aug 06, 2025 pm 08:12 PM

Inhalt verstehen den Mechanismus der Parabola SAR, das Arbeitsprinzip der Parabola -SAR -Berechnungsmethode und der Beschleunigungsfaktor visuelle Darstellung der Handelsdiagramme Anwendung von Parabola SAR auf Kryptow?hrungsm?rkten1. Identifizieren Sie potenzielle Trendumkehr 2. Bestimmen Sie die besten Eintritts- und Ausstiegspunkte3. Fallstudie für dynamische Stop -Loss -Order festlegen: Hypothetische ETH -Handelsszenario Parabola SAR -Handelssignale und Interpretation basierend auf Parabola SAR -Handelsausführung, die Parabola SAR mit anderen Indikatoren1 kombiniert. Verwenden Sie bewegliche Durchschnittswerte, um den Trend 2. Relative Festigkeitsindikator (RSI) für die Impulsanalyse3 zu best?tigen3. Bollinger -B?nder für Volatilit?tsanalyse Vorteile von Parabola SAR und Einschr?nkungen Vorteile von Parabola SAR

Preisprognose von Solana (Sol Coin): 2025-2030 und zukünftiger Ausblick

Aug 06, 2025 pm 08:42 PM

Preisprognose von Solana (Sol Coin): 2025-2030 und zukünftiger Ausblick

Aug 06, 2025 pm 08:42 PM

Inhaltsverzeichnis Solana Preisgeschichte und wichtige Marktdaten wichtige Daten in Solana Preisdiagramm: 2025 Solana-Preisprognose: Optimistische 2026 Solana-Preisprognose: Trend 2026 Solana-Preisprognose: 2030 Solana Langfristige Preisprognose: Top Blockchain? Was wirkt sich auf die Prognose der Sonnenpreise aus? Skalierbarkeit und Solana: Wettbewerbsvorteile Sollen Sie in den n?chsten Jahren in Solana investieren? Schlussfolgerung: Solanas Preisaussichten Schlussfolgerung: Solana hat hervorragende Skalierbarkeit, niedrige Transaktionskosten und hohe Effizienz

Blockchain-Browser: Ein Must-Have-Tool zur Abfrage für digitale W?hrungstransaktionsinformationen

Aug 06, 2025 pm 11:27 PM

Blockchain-Browser: Ein Must-Have-Tool zur Abfrage für digitale W?hrungstransaktionsinformationen

Aug 06, 2025 pm 11:27 PM

Der Blockchain -Browser ist ein notwendiges Tool zur Abfragetation digitaler W?hrungsinformationen. Es bietet eine visuelle Schnittstelle für Blockchain -Daten, damit Benutzer Transaktions -Hash, Blockh?he, Adressausgleich und andere Informationen abfragen k?nnen. Das Arbeitsprinzip umfasst Datensynchronisation, Parsen, Indizierung und Benutzeroberfl?che. Kernfunktionen decken Abfrage -Transaktionsdetails, Blockinformationen, Adressausgleich, Token -Daten und Netzwerkstatus ab. Wenn Sie es verwenden, müssen Sie TXID erhalten und den entsprechenden Blockchain -Browser wie Ethercan oder Blockchain.com für die Suche ausw?hlen. Abfragedateninformationen zum Anzeigen des Gleichgewichts- und Transaktionsverlaufs, indem Sie die Adresse eingeben; Zu den Mainstream -Browsern geh?ren Bitcoin's Blockchain.com, Etherscan.io von Ethereum, B

K?nnen Sie Methodenüberladen und Methoden in Java erkl?ren?

Aug 06, 2025 am 07:41 AM

K?nnen Sie Methodenüberladen und Methoden in Java erkl?ren?

Aug 06, 2025 am 07:41 AM

Methodenüberladung und Methodenüberladung sind zwei Mechanismen zur Implementierung des Polymorphismus in Java. 1. Die Methodenüberlastung erfolgt in derselben Klasse. Es erfordert denselben Methodennamen, jedoch unterschiedliche Parameterliste (Nummer, Typ oder Reihenfolge der Parameter), die zum Kompilieren des Zeitpolymorphismus geh?rt. Der Rückgabetyp kann unterschiedlich sein, kann aber nicht allein durch den Rückgabetyp überlastet werden. Es kann unterschiedliche Zugriffsmodifikatoren und Ausnahmegerkl?rungen geben. 2. Die Umschreibung der Methode tritt in der Erbschaftsbeziehung auf. Die Unterklasse bietet die spezifische Implementierung der vorhandenen Methoden der übergeordneten Klasse. Es erfordert die gleiche Methodensignatur und der Rückgabetyp ist kompatibel. Der Zugangsmodifikator kann nicht strenger sein. Es geh?rt zum Laufzeitpolymorphismus. Die Instanzmethode muss verwendet werden und das richtige Umschreiben kann durch die @Override -Annotation sichergestellt werden. Zusammen verbessern die beiden die Code -Lesbarkeit und Skalierbarkeit.

Gehen Sie mit gutem Beispielionieren einer Subprozesse aus

Aug 06, 2025 am 09:05 AM

Gehen Sie mit gutem Beispielionieren einer Subprozesse aus

Aug 06, 2025 am 09:05 AM

Führen Sie den untergeordneten Prozess mit dem Betriebssystem/EXEC -Paket aus, erstellen Sie den Befehl über exec.Command, führen Sie ihn jedoch nicht sofort aus. 2. Führen Sie den Befehl mit .output () aus und fangen Sie Stdout an. Wenn der Exit-Code ungleich Null ist, return exec.exiterror; 3. Verwenden Sie .Start (), um den Prozess ohne Blockierung zu starten, mit .stdoutpipe () in Echtzeit aus der Ausgabe von Ausgang zu streamen; V. 5. Exec.EexitEerror muss verarbeitet werden, um den Ausgangscode und den Stderr des fehlgeschlagenen Befehls zu erhalten, um Zombie -Prozesse zu vermeiden.

Von der Blockchain zur Kryptow?hrung eine vollst?ndige Analyse der grundlegenden Konzepte

Aug 06, 2025 pm 11:51 PM

Von der Blockchain zur Kryptow?hrung eine vollst?ndige Analyse der grundlegenden Konzepte

Aug 06, 2025 pm 11:51 PM

Blockchain ist eine verteilte und dezentrale digitale Ledger -Technologie. Zu den Kernprinzipien geh?ren: 1. Distributed Ledger stellt sicher, dass Daten gleichzeitig auf allen Knoten gespeichert werden. 2. Verschlüsselungstechnologie, Verknüpfung von Bl?cken über Hash -Werte, um sicherzustellen, dass Daten nicht manipuliert werden; 3.. Konsensmechanismen wie POW oder POS stellen sicher, dass Transaktionen zwischen Knoten vereinbart werden. 4. Dezentralisierung, Beseitigung eines einzelnen Kontrollpunkts, Verbesserung der Zensurresistenz; 5. Smart Contracts, Protokolle für die automatisierte Ausführung. Kryptow?hrungen sind digitale Verm?genswerte, die auf Blockchain ausgestellt werden. Der Betriebsprozess ist: 1. Der Benutzer initiiert Transaktionen und Zeichen digital; 2. Die Transaktionen werden an das Netzwerk übertragen; 3. Der Bergmann oder der Verifizierer überprüft die Gültigkeit der Transaktion; 4.. Mehrere Transaktionen werden in neue Bl?cke verpackt. 5. Best?tigen Sie die neue Zone durch den Konsensmechanismus

Die zehn Top -Currency -Handelsplattformen der Welt, die zehn besten Handelssoftware -Apps im W?hrungskreis

Aug 06, 2025 pm 11:42 PM

Die zehn Top -Currency -Handelsplattformen der Welt, die zehn besten Handelssoftware -Apps im W?hrungskreis

Aug 06, 2025 pm 11:42 PM

Binance: ist bekannt für seine hohe Liquidit?t, Unterstützung mit mehreren W?hrungen, diversifizierte Handelsmodi und leistungsstarke Sicherheitssysteme; 2. OKX: Bietet diversifizierte Handelsprodukte, Layout-Defi und NFT und verfügt über einen Hochleistungs-Matching-Motor. 3. Huobi: Tief auf dem asiatischen Markt besch?ftigt, achtet auf Compliance -Operationen und bietet professionelle Dienstleistungen an. 4. Coinbase: Starke Einhaltung, freundliche Schnittstelle, geeignet für Anf?nger und ist ein b?rsennotiertes Unternehmen; 5. Kraken: Strenge Sicherheitsma?nahmen, unterstützt mehrere Fiat -W?hrungen und hat eine hohe Transparenz; 6. Bybit: Konzentriert sich auf Derivathandel, geringe Latenz und vollst?ndige Risikokontrolle; 7. Kucoin: Reiche W?hrung, unterstützt aufkommende Projekte und kann sich mit KCS -Dividenden genie?en. 8. Gate.io: H?ufige neue Münzen, mit Kopie Trent