web3.0

web3.0

Cetus wurde 230 Millionen US -Dollar gestohlen, wodurch Angriffsmethoden und Kapitalübertragungen analysiert wurden

Cetus wurde 230 Millionen US -Dollar gestohlen, wodurch Angriffsmethoden und Kapitalübertragungen analysiert wurden

Cetus wurde 230 Millionen US -Dollar gestohlen, wodurch Angriffsmethoden und Kapitalübertragungen analysiert wurden

May 26, 2025 pm 07:27 PMDie SUI gab offiziell eine Erkl?rung ab, in der er mit der Begründung der Bemühungen von Cetus Protocol, gestohlene Gelder zurückzufordern und die Benutzer mit relevanten Informationen zu ermutigen, um Hinweise zu erm?glichen, offiziell bekannt zu geben. Unsere Priorit?t bleibt bestehen, um die Gemeinschaft zu schützen und aktiv Diebstahl -Vorf?lle zu l?sen. Frühere Nachrichten, Sui Ecological Liquidity Platform Cetus, bot eine Belohnung von 5 Millionen US-Dollar mit Unterstützung von Inca Digital und der Finanzierung der SUI Foundation, um Hinweise auf Hacker zu suchen.

Wie wurde Cetus gestohlen? Was ist die Angriffsmethode? Wie übertrage ich Mittel? Schauen wir uns mit dem Herausgeber von Skript Home an!

Hintergrund

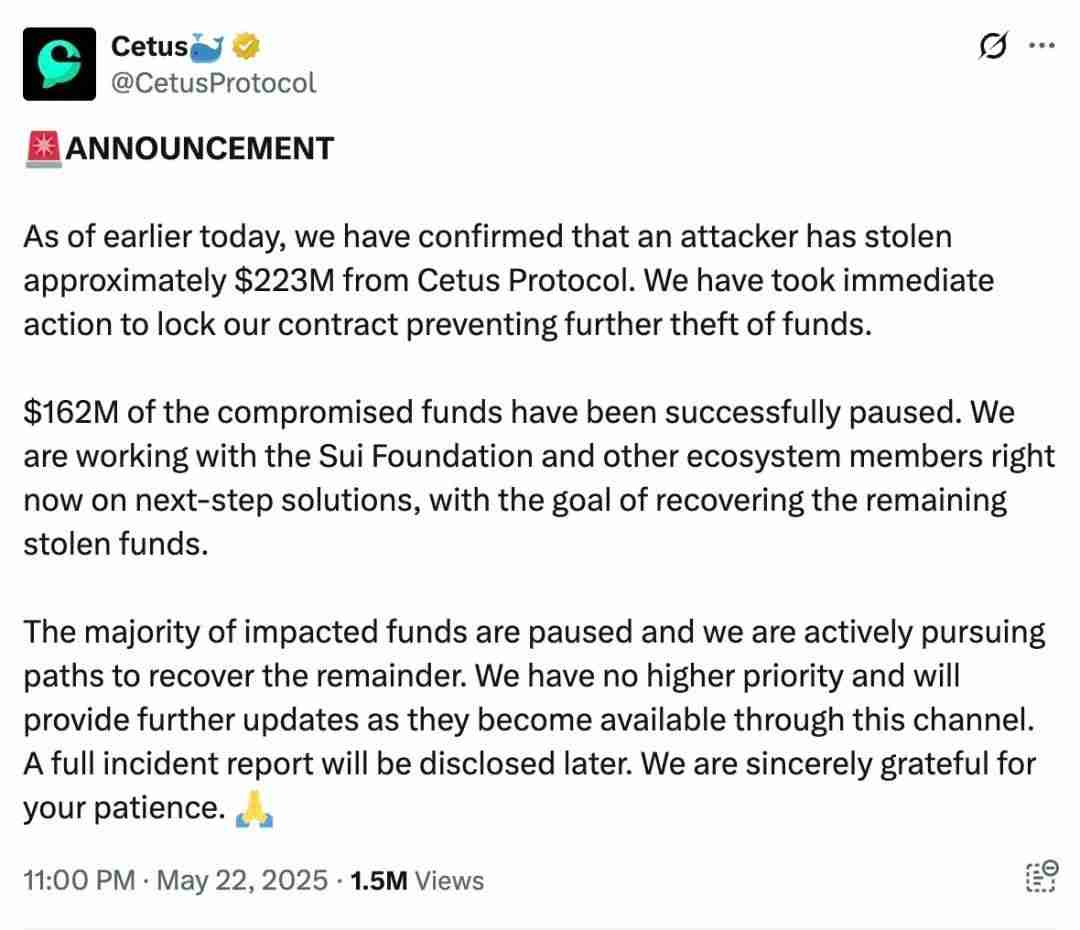

Nach Angaben von Community News wurde am 22. Mai vermutet, dass Cetus, ein Liquidit?tsanbieter des Sui -?kosystems, als angegriffen wurde, und die Tiefe des Liquidit?tspools ist erheblich gesunken. Mehrere Token -Handelspaare auf Cetus fielen mit einem gesch?tzten Verlust von mehr als 230 Millionen US -Dollar. Cetus gab sp?ter eine Ankündigung aus: "Ein Vorfall wurde in unserer Vereinbarung festgestellt. Aus Sicherheitsgründen wurde der intelligente Vertrag vorübergehend ausgesetzt. Derzeit untersucht das Team den Vorfall. Wir werden bald weitere Ermittlungsanweisungen abgeben."

Nach dem Vorfall intervenierte das Slow Fog -Sicherheitsteam so bald wie m?glich in die Analyse und gab eine Sicherheitserinnerung aus. Das Folgende ist eine detaillierte Analyse der Angriffsmethoden und der Kapitalübertragungssituation.

(https://x.com/cetussprotocol/status/1925515662346404024)

Verwandte Informationen

Eine der Angriffstransaktionen:

https://suiscan.xyz/mainnet/tx/dvmg3b2koclenvmduqzttrgjwuufsfciawpvxxHeb3x

Angreifer von Angreifer:

0xE28B50CEF1D633EA43D3296A3F6B67FF0312A5F1A99F0AF753C85B8B5DE8FF06

Die angegriffene Pooladresse:

0x871d8a227114f375170F149F7E9D45BE822DD003EBA225E83C05AC80828596BC

Token beteiligte:

Hassui / Sui

Angriffsanalyse

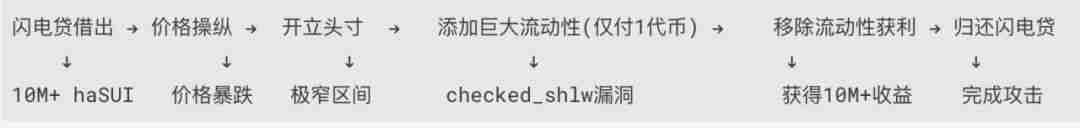

Der Kern dieses Vorfalls ist, dass der Angreifer Parameter sorgf?ltig konstruiert, so dass der überlauf auftritt, aber die Erkennung umgehen kann. Schlie?lich kann er eine sehr geringe Menge an Token -Token gegen riesige liquiden Verm?genswerte austauschen. Im Folgenden sind die spezifischen Schritteanalysen:

1. Der Angreifer lieh zuerst 10.024.321,28 HASUIs durch Blitzdarlehen, wodurch der Poolpreis von 18.956.530.795.606.879.104 bis 18.425.720.720.184762.886.

2. Der Angreifer w?hlte sorgf?ltig eine sehr schmale Preisspanne aus, um eine Liquidit?tsposition zu er?ffnen:

- Tickendiefe Limit: 300000 (Preis: 60.257.519.765.924.248.467.716.150))

- Zeckenkappe: 300200 (Preis: 60.863.087.478.126.617.965.993.239)

- Preisspanne Breite: Nur 1,00496621%

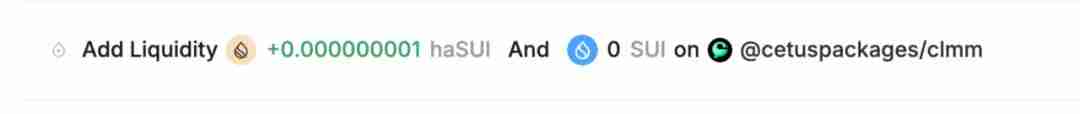

3. Dann ist der Kern dieses Angriffs. Der Angreifer erkl?rte, er würde 10.365.647.984.364.446.732.462.244.378.333.008 Einheiten mit gro?er Liquidit?t hinzufügen, doch aufgrund der Verwundbarkeit laufte das System nur 1 Token A.

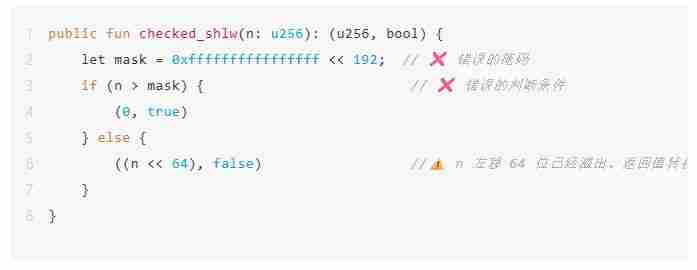

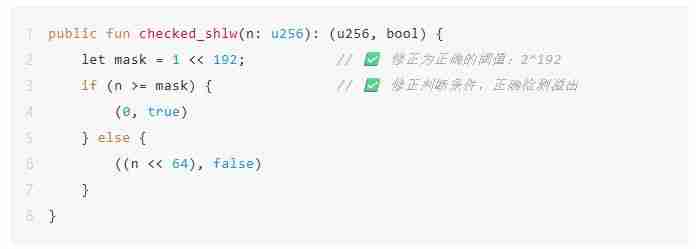

Lassen Sie uns analysieren, warum ein Angreifer 1 Token gegen gro?e Liquidit?t austauschen kann. Der Grund dafür ist, dass in der Funktion get_delta_a eine überlieferungsbypass -Schwachstelle in checked_slw vorhanden ist. Dies ist, was der Angreifer ausnutzt, und verursacht schwerwiegende Abweichungen im System bei der Berechnung, wie viele HASUIs er tats?chlich hinzugefügt werden muss. Da der überlauf nicht erkannt wurde, hat das System die Anzahl der erforderlichen HASUIs falsch eingesch?tzt, was dazu führte, dass der Angreifer in der Lage ist, eine gro?e Anzahl von liquiden Verm?genswerten mit nur einem sehr kleinen Token auszutauschen und so den Angriff zu erkennen.

Wenn das System berechnet, wie viel HASUI ben?tigt wird, um eine so gro?e Liquidit?t hinzuzufügen:

Der Schlüssel hierfür ist, dass die Implementierung der Funktion checked_shlw schwerwiegende M?ngel aufweist. In der Tat wird jeder Eingangswert von weniger als 0xffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffr -Wert. Wenn diese Werte jedoch um 64 Bit verschoben werden, überschreitet das Ergebnis den Repr?sentationsbereich von U256 und die Hochbit-Daten werden abgeschnitten, was dazu führt, dass das Ergebnis viel kleiner als der theoretische Wert ist. Auf diese Weise untersch?tzt das System die erforderliche Anzahl von HASUIs in nachfolgenden Berechnungen.

- Fehlermaske: 0xffffffffffffffffffffFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEHME

- Fast alle Eing?nge sind kleiner als diese Maske, um die überlauferkennung zu umgehen

- Das eigentliche Problem: Wenn n> = 2^192, n

Die Zwischenwert -Liquidit?t *

- Weniger als die Fehlermaske, um die überlauferkennung zu umgehen

- Nach dem Verschieben von 64 Bit wird der Maximalwert von U256 jedoch überschritten, was dazu führt, dass der überschuss abgeschnitten wird.

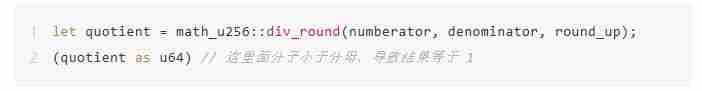

- Das endgültige Berechnungsergebnis betr?gt ungef?hr 1, aber da es nach oben abgerundet ist, ist die Berechnung des Quotienten gleich 1

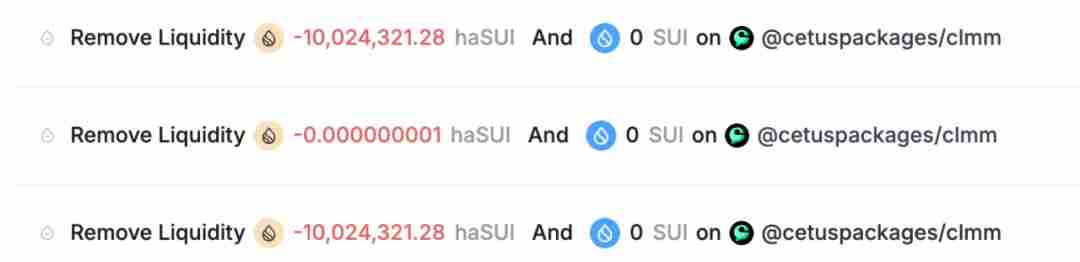

4. Schlie?lich entfernt der Angreifer die Liquidit?t und erh?lt gro?e Token -Renditen:

- Erste Entfernung: Erhalten Sie 10.024.321,28 HASUI

- Zweite Entfernung: 1 HASUI erhalten

- Dritte Entfernung: 10.024.321,28 HASUI erhalten

5. Der Angreifer erwiderte das Flash -Darlehen mit einem Nettogewinn von ca. 1024.321,28 HASUI und 5.765.124,79 SUI, und der Angriff wurde abgeschlossen.

Projektreparatursituation

Nach dem Angriff ver?ffentlichte Cetus einen Fix -Patch. Weitere Reparaturcodes finden Sie unter: https://github.com/cetusprotocol/intier-mate/pull/7/files#diff-c04eb6ebbbbb80342cd953bc63925e1c1cdc7ae1fb572f4aad240288a69409.

Die fixe checked_shlw -Funktion lautet wie folgt:

Reparaturanweisungen:

- Korrigieren Sie die falsche Maske 0xFFFFFFFFFFFFFFFFFFFF

- Korrigieren Sie die Urteilsbedingung von N> Maske zu n> = Maske

- Stellen Sie sicher, dass das überlaufflaggen korrekt erkannt und zurückgegeben werden kann

Misttrack -Analyse

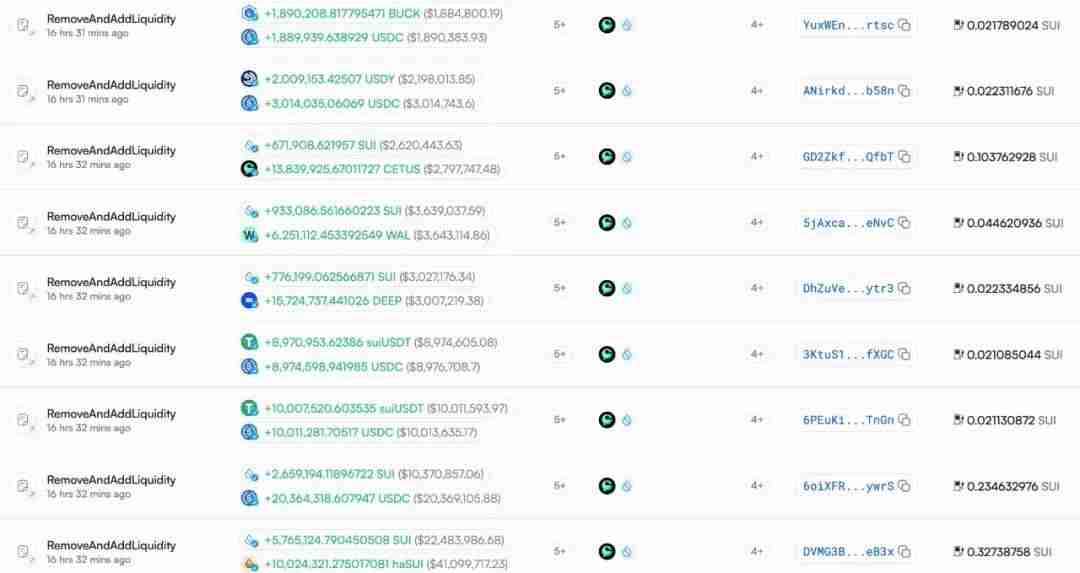

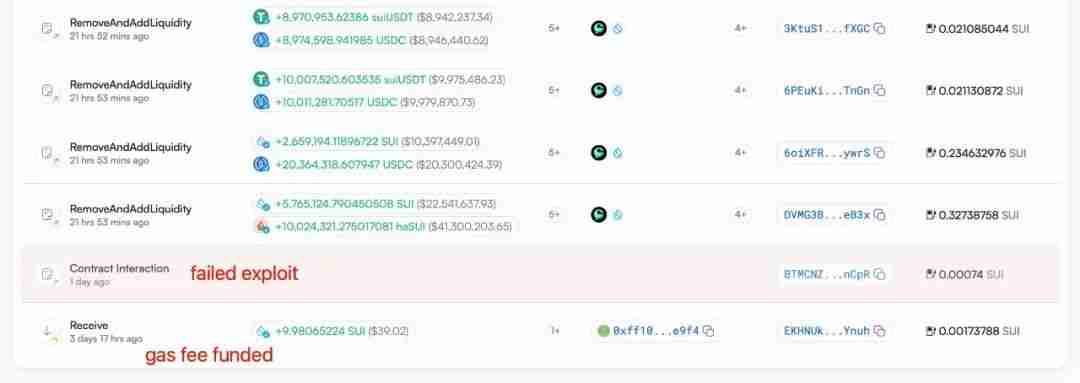

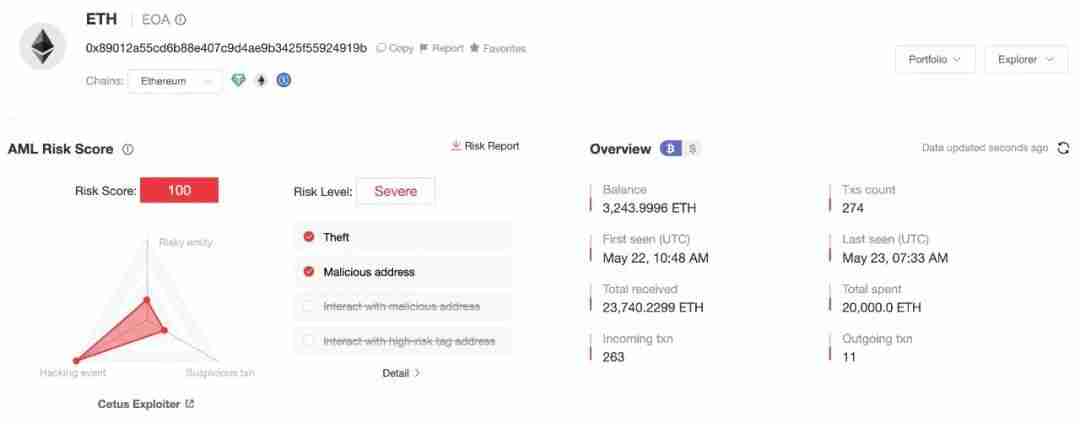

Laut Analyse machte der Angreifer 0xe28B50CEF1D6333EA43D3296A3F6B67FF0312A5F1A99F0AF753C85B8B5DE8FF06 einen Gewinn von ungef?hr 230 Millionen US -Dollar, einschlie?lich SUI, VSUI, USDC und anderen Assets.

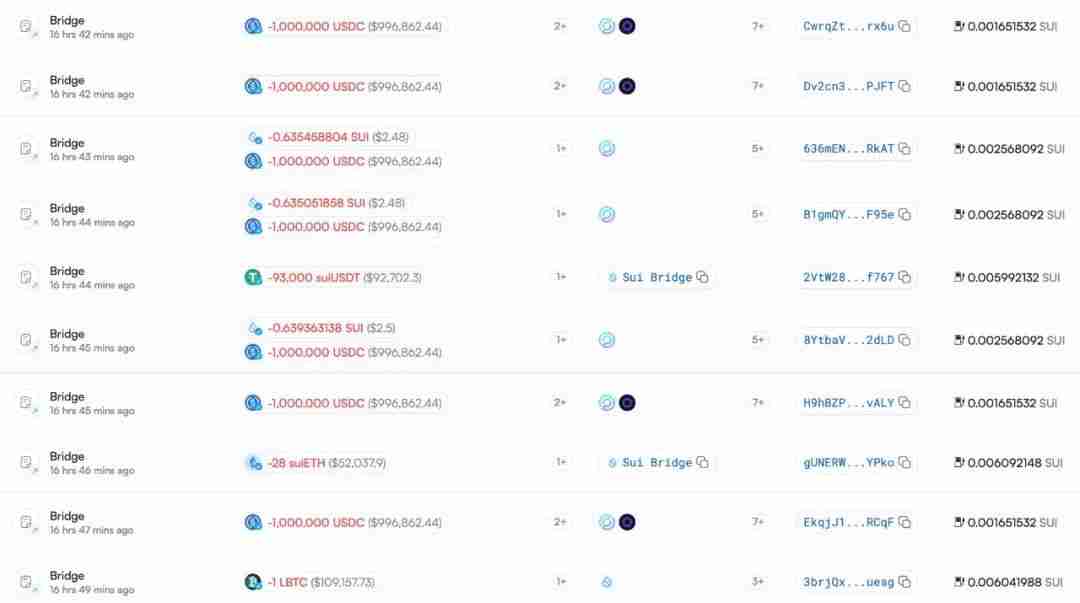

Wir stellten fest, dass der Angreifer vor zwei Tagen eine Gasgebühr vorbereitete und dann vor dem Angriff versuchte, aber scheiterte:

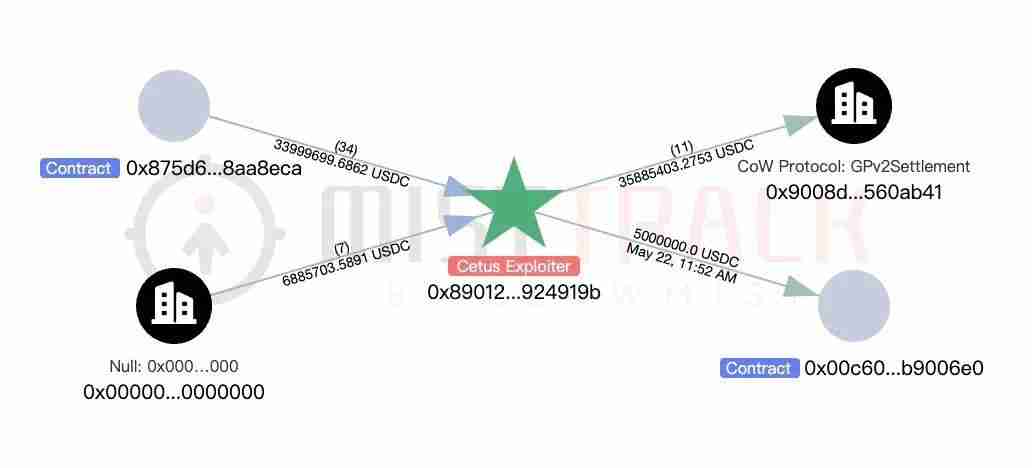

Nach einem Gewinn fügt der Angreifer einige der Mittel hinzu

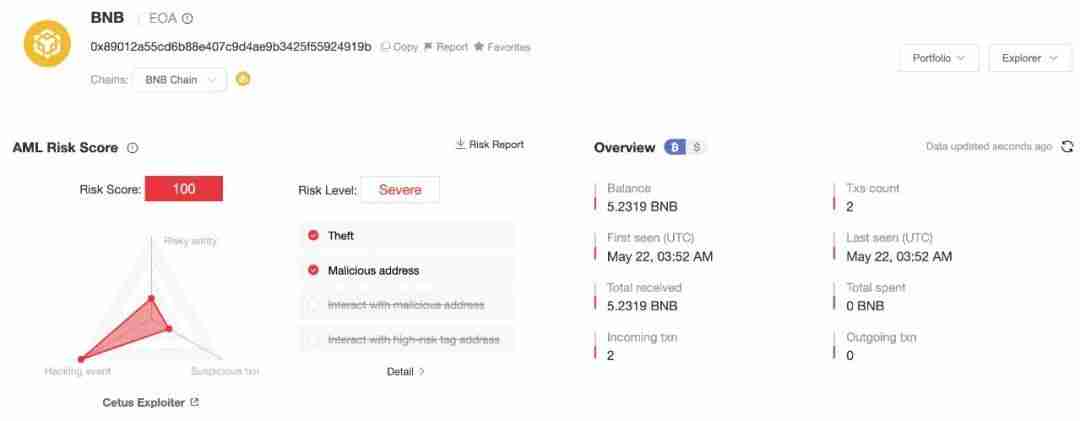

USDC, SOL und Suieth Cross-Chain an EVM-Adresse 0x89012A55CD6B88E407C9D4AE9B3425F55924919B:

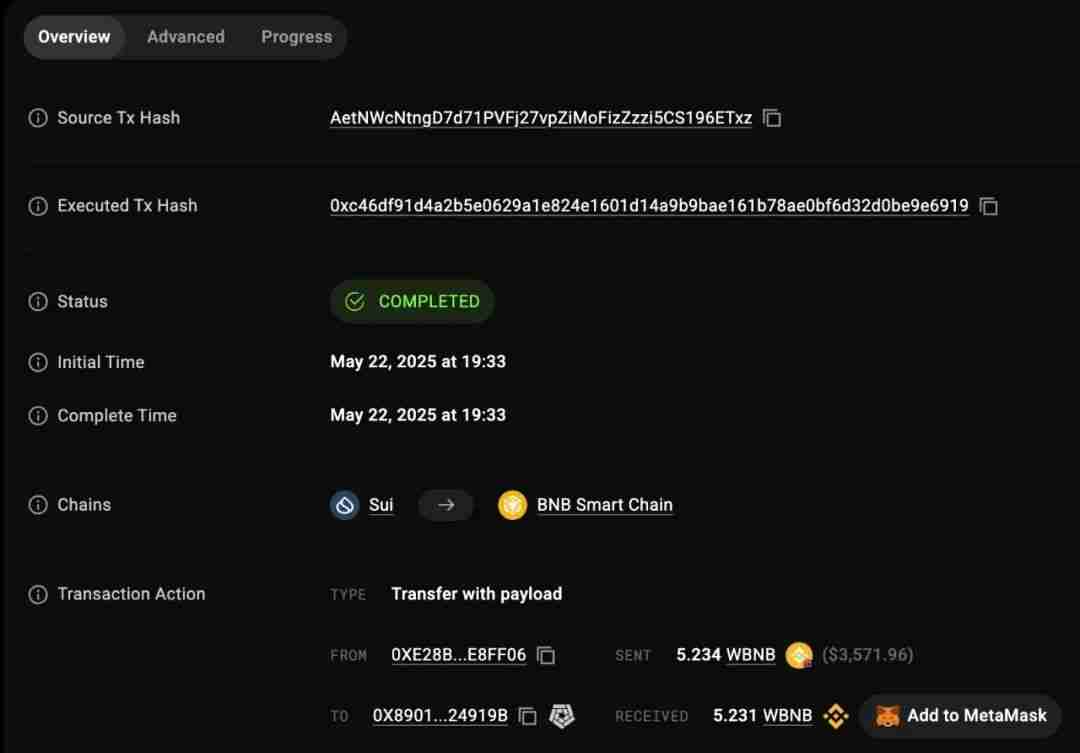

Unter ihnen 5.2341 WBNB-Kreuzkette zur BSC-Adresse 0x89012A55CD6B88E407C9D4AE9B3425F55924919B:

Dann macht der Angreifer den Wert

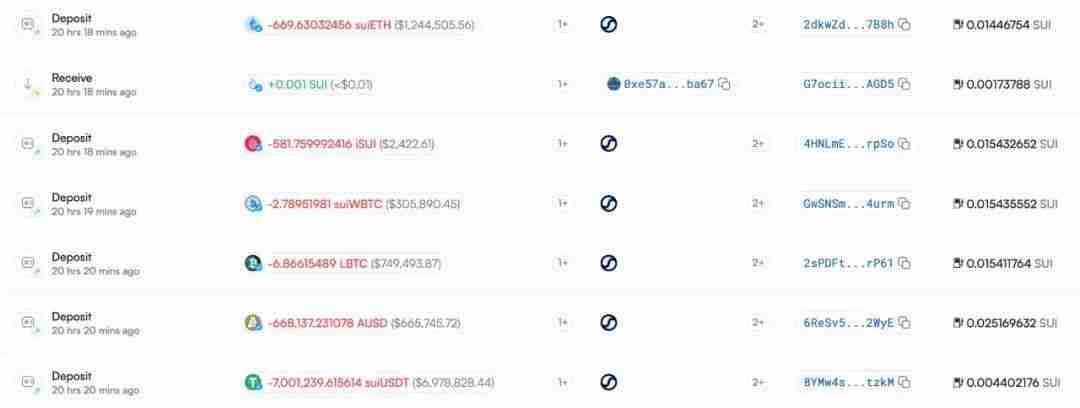

Verm?genswerte in H?he von 10 Millionen US -Dollar, die in Suilend deponiert sind:

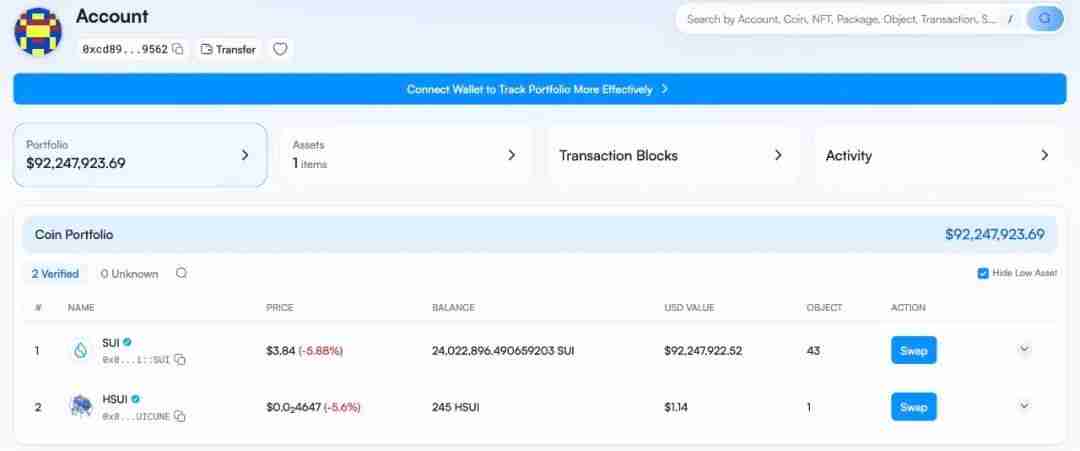

Der Angreifer übergab au?erdem 24.022.896 SUI an die neue Adresse 0xCD8962DAD278D8B50FA0F9EB0186BFA4CBDECC6D59377214C88D0286A0AC9562, das noch nicht übertragen wurde:

Glücklicherweise wurden laut Cetus die 162 Millionen US -Dollar gestohlenen Fonds für SUI in Zusammenarbeit mit der SUI Foundation und anderen Mitgliedern von ?kosystemen erfolgreich eingefroren.

(https://x.com/cetussprotocol/status/1925567348586815622)

Als n?chstes verwenden wir das On-Ketten-Anti-Geld-Wadering- und Tracking-Tool Misttrack, um die Adresse 0x89012A55CD6B88E407C9D4AE9B3425F55924919B auf EVM zu analysieren.

Diese Adresse wurde 5.2319 BNB auf BSC erhalten und wurde noch nicht übertragen:

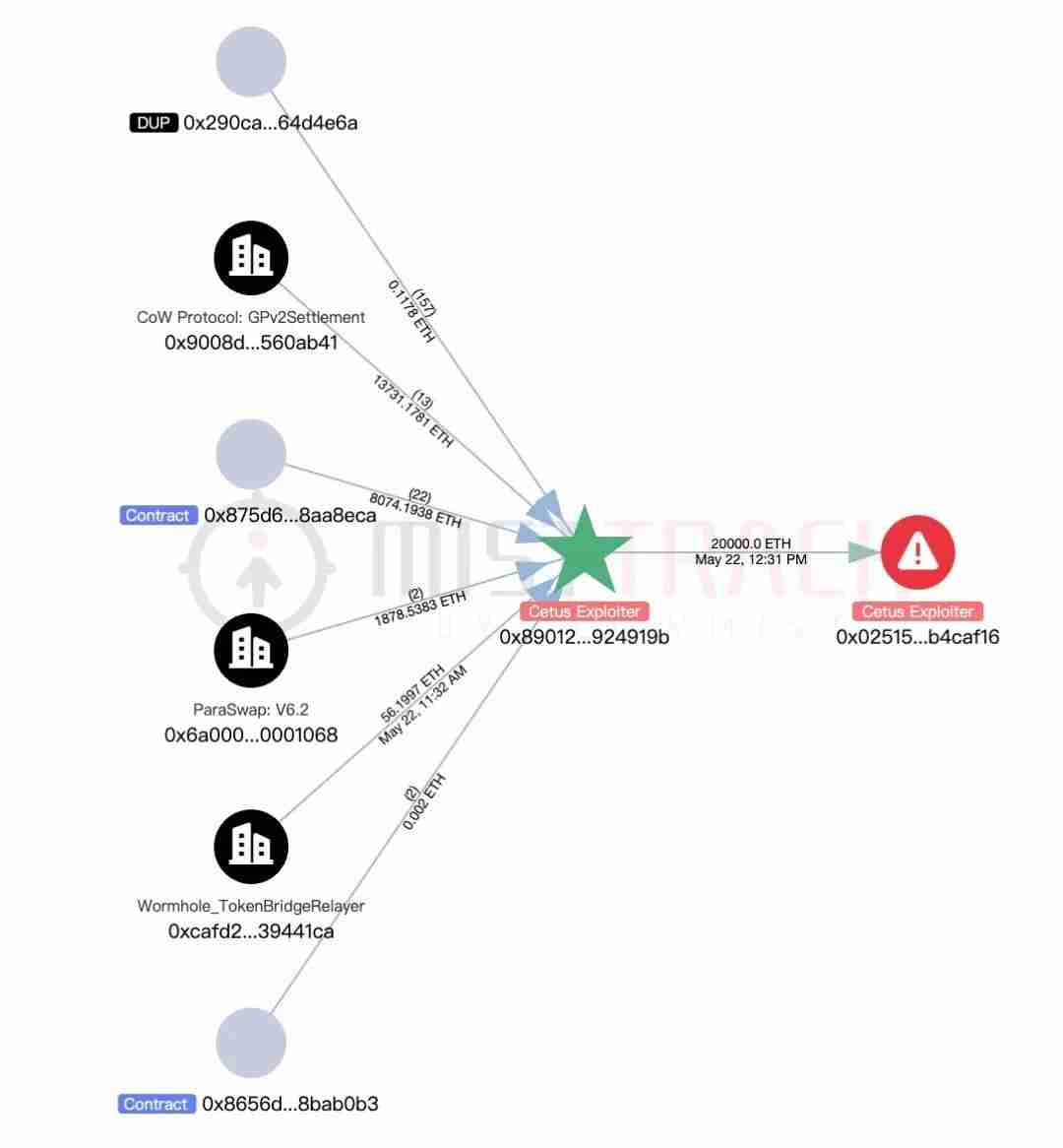

Die Adresse erhielt 3.000 USDT, 40,88 Mio. USDC, 1.771 SOL und 8.130,4 ETHE auf Ethereum.

Unter ihnen werden USDT, USDC und SOL gegen ETH über Cow -Swap, Paraswap usw .:

Als n?chstes übertr?gt die Adresse 20.000 ETH auf 0x0251536bfcf144b88e1AFA8FE60184FFDB4CAF16 und wurde noch nicht übertragen:

Der aktuelle Gleichgewicht dieser Ansprache auf Ethereum betr?gt 3.244 ETH:

MistTrack hat die oben genannten Adressen zur b?swilligen Adressbibliothek hinzugefügt. Gleichzeitig werden wir weiterhin das Adressbilanz überwachen.

Zusammenfassen

Dieser Angriff zeigt die Kraft einer mathematischen überlauf -Verwundbarkeit. Der Angreifer verwendet pr?zise Berechnungen, um bestimmte Parameter auszuw?hlen, und die Fehler der Funktion checked_shlw verwendet, um Milliarden von Liquidit?t auf Kosten von 1 Token zu erhalten. Dies ist ein ?u?erst ausgefeilter mathematischer Angriff, und das Slow -Fog -Sicherheitsteam empfiehlt Entwicklern, die Randbedingungen aller mathematischen Funktionen in der Entwicklung intelligenter Vertragsentwicklung strikt zu überprüfen.

Das obige ist der detaillierte Inhalt vonCetus wurde 230 Millionen US -Dollar gestohlen, wodurch Angriffsmethoden und Kapitalübertragungen analysiert wurden. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Hei?e KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

So herunterladen Sie den offiziellen Binance -App Binance Exchange App -Link zum Herunterladen

Aug 04, 2025 pm 11:21 PM

So herunterladen Sie den offiziellen Binance -App Binance Exchange App -Link zum Herunterladen

Aug 04, 2025 pm 11:21 PM

Als international führende Blockchain Digital Asset Trading Platform bietet Binance Benutzern ein sicheres und bequemes Handelserlebnis. Die offizielle App integriert mehrere Kernfunktionen wie Marktbeobachtung, Verm?gensverwaltung, W?hrungshandel und Fiat -W?hrungshandel.

Binance Official App Download der neueste Link Binance Exchange App Installation Portal

Aug 04, 2025 pm 11:24 PM

Binance Official App Download der neueste Link Binance Exchange App Installation Portal

Aug 04, 2025 pm 11:24 PM

Binance ist eine weltbekannte Digital Asset Trading Platform, die den Benutzern sichere, stabile und reichhaltige Kryptow?hrungsdienste bietet. Seine App ist einfach zu entwerfen und leistungsf?hig und unterstützt eine Vielzahl von Transaktionstypen und Asset -Management -Tools.

Ouyi Exchange App Android Version V6.132.0 OUYI App Offizielle Website Download- und Installationshandbuch 2025

Aug 04, 2025 pm 11:18 PM

Ouyi Exchange App Android Version V6.132.0 OUYI App Offizielle Website Download- und Installationshandbuch 2025

Aug 04, 2025 pm 11:18 PM

OKX ist eine weltbekannte umfassende Plattform für digitale Asset-Service-Plattform, die den Benutzern diversifizierte Produkte und Dienstleistungen wie Spot, Vertr?ge, Optionen usw. bietet. Mit seiner reibungslosen Betriebserfahrung und leistungsstarken Funktionsintegration ist seine offizielle App für viele Benutzer von Digital Asset geworden.

Binance Offizielle App Neueste offizielle Website Eingang Binance Exchange App Download Adresse

Aug 04, 2025 pm 11:27 PM

Binance Offizielle App Neueste offizielle Website Eingang Binance Exchange App Download Adresse

Aug 04, 2025 pm 11:27 PM

Binance ist eine der weltweit bekannten digitalen Asset-Handelsplattformen und bietet Benutzern sichere, stabile und bequeme Kryptow?hrungsdienste. über die Binance -App k?nnen Sie die Marktbedingungen anzeigen, jederzeit und überall kaufen, verkaufen und assistiert werden.

Binance (Binance) Vertrag zum Start aller 75x Composite Index U-Standard Perpetual Contract

Aug 06, 2025 pm 06:48 PM

Binance (Binance) Vertrag zum Start aller 75x Composite Index U-Standard Perpetual Contract

Aug 06, 2025 pm 06:48 PM

Inhaltsverzeichnis über Binance Alle umfassenden Index über Binance Alle umfassenden Mechanismus für festgelegte Festpoint-Anpassungskomponenten Der neu gestartete U-Standard-Perpetual-Vertrag mit USDT-zitierten U-Standard-Perpetual-Vertrag Der Binance-Vertrag soll den offiziellen Start des All75-Mal-umfassenden Index-U-Standard-Vertrags am 6. August 2025 (East Eight Eighth District Time). über Binance alle umfassenden Index Binance Exchange: Offizieller Registrierung Offizieller Download Binance Alle umfassende Index ist so konzipiert, dass alle U-standardischen Perpetualvertr?ge auf USDT auf der Binance-Vertragsplattform nachgewiesen wurden, aber die folgenden Arten von Vertr?gen sind nicht enthalten: EthBTC Perpetual Contracts, die mit USDC oder anderen Stabelkosten u-Stange-Ableitungsvertr?gen zitiert werden.

Was ist ein parabolischer SAR -Indikator? Wie funktioniert SAR -Indikator? Umfassende Einführung in SAR -Indikatoren

Aug 06, 2025 pm 08:12 PM

Was ist ein parabolischer SAR -Indikator? Wie funktioniert SAR -Indikator? Umfassende Einführung in SAR -Indikatoren

Aug 06, 2025 pm 08:12 PM

Inhalt verstehen den Mechanismus der Parabola SAR, das Arbeitsprinzip der Parabola -SAR -Berechnungsmethode und der Beschleunigungsfaktor visuelle Darstellung der Handelsdiagramme Anwendung von Parabola SAR auf Kryptow?hrungsm?rkten1. Identifizieren Sie potenzielle Trendumkehr 2. Bestimmen Sie die besten Eintritts- und Ausstiegspunkte3. Fallstudie für dynamische Stop -Loss -Order festlegen: Hypothetische ETH -Handelsszenario Parabola SAR -Handelssignale und Interpretation basierend auf Parabola SAR -Handelsausführung, die Parabola SAR mit anderen Indikatoren1 kombiniert. Verwenden Sie bewegliche Durchschnittswerte, um den Trend 2. Relative Festigkeitsindikator (RSI) für die Impulsanalyse3 zu best?tigen3. Bollinger -B?nder für Volatilit?tsanalyse Vorteile von Parabola SAR und Einschr?nkungen Vorteile von Parabola SAR

Preisprognose von Solana (Sol Coin): 2025-2030 und zukünftiger Ausblick

Aug 06, 2025 pm 08:42 PM

Preisprognose von Solana (Sol Coin): 2025-2030 und zukünftiger Ausblick

Aug 06, 2025 pm 08:42 PM

Inhaltsverzeichnis Solana Preisgeschichte und wichtige Marktdaten wichtige Daten in Solana Preisdiagramm: 2025 Solana-Preisprognose: Optimistische 2026 Solana-Preisprognose: Trend 2026 Solana-Preisprognose: 2030 Solana Langfristige Preisprognose: Top Blockchain? Was wirkt sich auf die Prognose der Sonnenpreise aus? Skalierbarkeit und Solana: Wettbewerbsvorteile Sollen Sie in den n?chsten Jahren in Solana investieren? Schlussfolgerung: Solanas Preisaussichten Schlussfolgerung: Solana hat hervorragende Skalierbarkeit, niedrige Transaktionskosten und hohe Effizienz

Preisprognose von Cardano (ADA Coin): 2025, 2026 und darüber hinaus

Aug 06, 2025 pm 07:33 PM

Preisprognose von Cardano (ADA Coin): 2025, 2026 und darüber hinaus

Aug 06, 2025 pm 07:33 PM

Verzeichnis Was ist Cardano? Wichtige Funktionen von Cardano Wie funktioniert Cardano? Warum Cardano es verdient, Preis- und Marktleistungsgeschichte 2025 ADA-Prognose 2025, 2026 und 2027 Preisprognosen 2040 und 2030 ADA-Preisprognose Faktoren, die die ADA-Kosten-Diagramm-Analyse und technische Aussichten Cardano Prognosetabelle für wichtige Punkte als wichtige Kraft in der Kryptocurrency-Industrie, Cardano (ADA) (ADA), bietet Sustainability und SUCTANO (ADA). Cardano ist Mitbegründer von Ethereum.